사물 인터넷 기술

편집자 주:사물 인터넷 보안은 각 IoT 애플리케이션 내의 데이터 스트림 및 소프트웨어의 무결성뿐만 아니라 해당 애플리케이션에 연결된 엔터프라이즈 리소스의 무결성을 위해서도 중요합니다. IoT 보안은 잠재적인 위협과 해당 완화 방법을 이해하기 위한 체계적인 접근 방식이 필요한 복잡한 문제입니다.

편집자 주:사물 인터넷 보안은 각 IoT 애플리케이션 내의 데이터 스트림 및 소프트웨어의 무결성뿐만 아니라 해당 애플리케이션에 연결된 엔터프라이즈 리소스의 무결성을 위해서도 중요합니다. IoT 보안은 잠재적인 위협과 해당 완화 방법을 이해하기 위한 체계적인 접근 방식이 필요한 복잡한 문제입니다.

Perry Lea의 건축가를 위한 사물 인터넷에서 각색

12장. IoT 보안

Perry Lea 작성

IoT 사이버 공격 분석

사이버 보안 영역은 이 장의 범위를 벗어나는 광범위하고 방대한 주제입니다. 그러나 세 가지 유형의 IoT 기반 공격 및 익스플로잇을 이해하는 것이 유용합니다. IoT의 토폴로지는 하드웨어, 네트워킹, 프로토콜, 신호, 클라우드 구성 요소, 프레임워크, 운영 체제 및 그 사이의 모든 것으로 구성되어 있으므로 이제 널리 퍼진 세 가지 형태의 공격에 대해 자세히 설명하겠습니다.

미라이 :원격 지역의 안전하지 않은 IoT 장치에서 발생한 역사상 가장 치명적인 서비스 거부 공격입니다.

Stuxnet :이란 핵 프로그램에 대한 실질적이고 돌이킬 수 없는 피해를 제어하는 산업용 SCADA IoT 장치를 목표로 하는 국가 사이버 무기입니다.

연쇄 반응 :인터넷이 필요 없는 전구만 사용하여 PAN 영역 네트워크를 활용하는 연구 방법입니다.

이러한 위협의 동작을 이해함으로써 설계자는 유사한 이벤트가 완화되도록 예방 기술 및 프로세스를 도출할 수 있습니다.

미라이

Mirai는 2016년 8월 Linux IoT 장치를 감염시킨 악성 코드의 이름입니다. 이 공격은 봇넷 형태로 발생하여 대규모 DDOS 폭풍을 일으켰습니다. 세간의 이목을 끄는 표적에는 인기 있는 인터넷 보안 블로그인 Krebs on Security, 매우 유명하고 널리 사용되는 인터넷 DNS 제공업체인 Dyn, 라이베리아의 대형 통신 사업자인 Lonestar cell이 있습니다. 더 작은 대상에는 이탈리아 정치 사이트, Minecraft 가 포함됩니다. 브라질의 서버 및 러시아 경매 사이트. Dyn의 DDOS는 Sony Playstation 서버, Amazon, GitHub, Netflix, PayPal, Reddit 및 Twitter와 같은 서비스를 사용하는 다른 초대형 제공업체에 2차적인 영향을 미쳤습니다. 총 600,000개의 IoT 장치가 봇넷 집단의 일부로 감염되었습니다.

Mirai 소스 코드는 hackforums.net(해커 블로그 사이트)에 공개되었습니다. 연구원들은 소스와 추적 및 로그를 통해 Mirai 공격이 어떻게 작동하고 전개되었는지 알아냈습니다.

피해자 검색 :TCP SYN 패킷을 사용하여 빠른 비동기 스캔을 수행하여 임의의 IPV4 주소를 조사합니다. 특히 SSH/Telnet TCP 포트 23과 포트 2323을 찾았습니다. 스캔과 포트가 성공적으로 연결되면 2단계에 들어갔습니다. Mirai는 피해야 할 하드코딩된 주소 블랙리스트를 포함했습니다. 블랙리스트는 340만 개의 IP 주소로 구성되었으며 US Postal Services, Hewlett Packard, Ge 및 국방부에 속한 IP 주소를 포함했습니다. Mirai는 초당 약 250바이트로 스캔할 수 있었습니다. 이것은 봇넷에 관한 한 상대적으로 낮습니다. SQL Slammer와 같은 공격은 1.5Mbps에서 스캔을 생성했습니다. 주된 이유는 IoT 장치가 일반적으로 데스크톱 및 모바일 장치보다 처리 능력이 훨씬 더 제한적이기 때문입니다.

무차별 대입 텔넷: 이 시점에서 Mirai는 62쌍의 사전 공격을 사용하여 10개의 사용자 이름과 암호 쌍을 무작위로 전송하여 피해자와 기능적인 Telnet 세션을 설정하려고 시도했습니다. 로그인에 성공하면 Mirai는 호스트를 중앙 C2 서버에 기록했습니다. Mirai의 이후 변종은 RCE 익스플로잇을 수행하도록 봇을 발전시켰습니다.

감염: 그런 다음 로더 프로그램이 서버에서 잠재적인 피해자에게 전송되었습니다. 운영 체제를 식별하고 장치별 맬웨어를 설치하는 역할을 담당했습니다. 그런 다음 포트 22 또는 23을 사용하여 다른 경쟁 프로세스를 검색하고 종료했습니다(이미 장치에 있을 수 있는 다른 맬웨어와 함께). 그런 다음 로더 바이너리가 삭제되고 프로세스 이름이 존재를 숨기기 위해 난독화되었습니다. 멀웨어는 영구 저장소에 상주하지 않았으며 재부팅 후에도 살아남지 못했습니다. 봇은 이제 공격 명령을 받을 때까지 휴면 상태를 유지했습니다.

대상 장치는 IP 카메라, DVR, 소비자 라우터, VOIP 전화, 프린터 및 셋톱 박스로 구성된 IoT 장치였습니다. 이들은 32비트 ARM, 32비트 MIPS 및 32비트 X86 악성코드 바이너리로 구성되어 있으며, 이는 해킹 대상인 IoT 기기와 관련이 있습니다.

첫 번째 스캔은 2016년 8월 1일 미국 웹 호스팅 사이트에서 발생했습니다. 스캔은 사전에서 열린 포트와 비밀번호를 가진 호스트를 찾기까지 120분이 걸렸습니다. 추가 1분 후에 834개의 다른 장치가 감염되었습니다. 20시간 이내에 64,500개의 장치가 감염되었습니다. Mirai는 75분 만에 크기가 2배가 됩니다. 봇넷으로 전환된 감염 기기는 대부분 브라질(15.0%), 콜롬비아(14.0%), 베트남(12.5%)에 위치했지만 DDOS 공격의 대상은 다른 지역이었습니다.

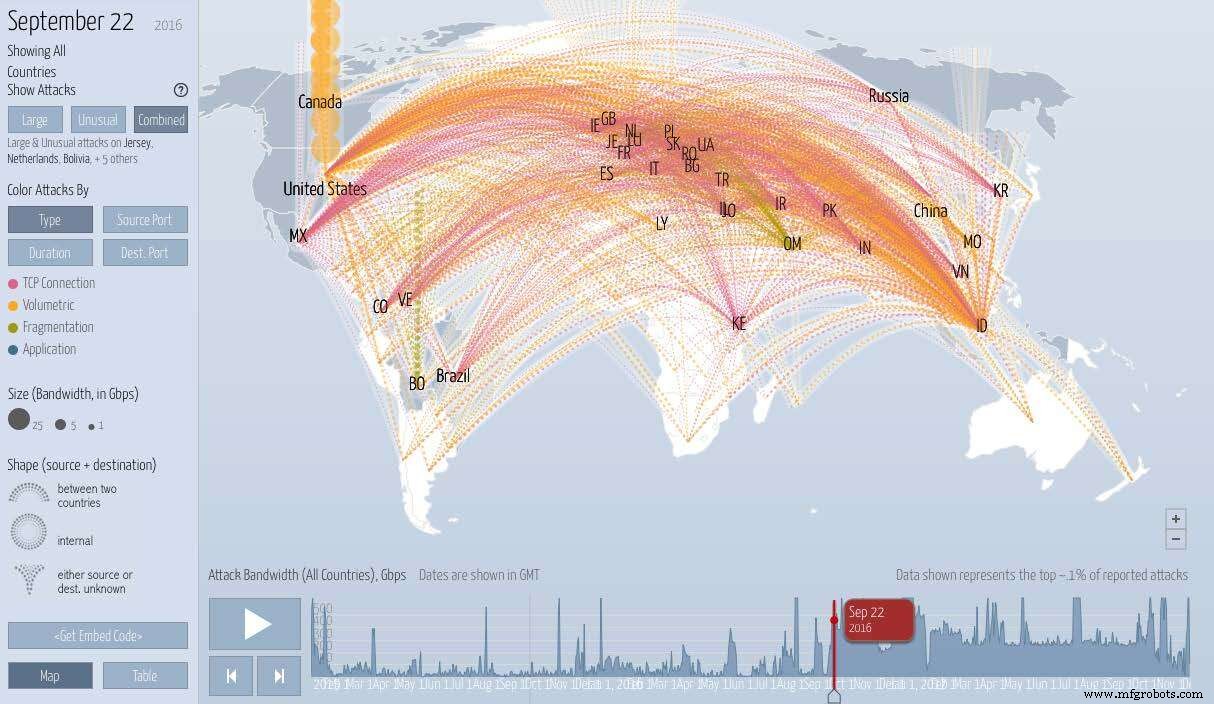

피해는 DDOS 공격에 국한되었습니다. DDOS 공격은 SYN 플러드, GRE IP 네트워크 플러드, STOMP 플러드 및 DNS 플러드의 형태로 발생했습니다. 5개월 동안 C2 서버에서 15,194개의 개별 공격 명령이 내려졌고 5,042개의 인터넷 사이트를 공격했습니다. 2016년 9월 21일 Mirai 봇넷은 Krebs on Security 블로그 사이트에 대규모 DDOS 공격을 가하여 623Gbps의 트래픽을 생성했습니다. 이는 역대 최악의 단일 DDOS 공격을 설명했습니다. 다음은 www.digitalattackmap.com을 사용하여 Mirai 공격 동안 캡처한 실시간 스크린샷입니다. NETSCOUT Arbor와 Google Jigsaw의 협업입니다.

더 큰 이미지를 보려면 클릭하십시오.

Krebs on Security 웹사이트에 대한 Mirai DDOS 공격 보기. www.digitalattackmap.com 제공

스턱스넷

Stuxnet은 다른 국가의 자산을 영구적으로 손상시키기 위해 공개된 최초의 문서화된 사이버 무기였습니다. 이 경우 SCADA 기반 Siemens Programmable Logic Controllers를 손상시키기 위해 출시된 웜이었습니다. (PLC ) 루트킷을 사용하여 PLC의 직접 제어 하에 모터의 회전 속도를 수정했습니다. 설계자는 일반적으로 우라늄용 펌프 및 가스 원심분리기에 사용되는 Siemens S7-300 PLC에 부착된 슬레이브 가변 주파수 드라이브의 회전 속도가 807Hz 및 1210Hz로 회전하는 장치만 바이러스를 대상으로 하도록 최선을 다했습니다. 농축.

이 기사의 2페이지로 계속>>

사물 인터넷 기술

2021년 9월 30일 IoT(사물 인터넷) IoT(사물 인터넷)의 성장과 수용은 천문학적이었습니다. 2017년부터 2019년까지 IoT를 채택한 일부 부문은 CAGR 50%에 도달했으며 시장 전체의 매출은 5,200억 달러에 이를 것으로 예상됩니다. IoT는 2020년 7,614억 달러에 도달하여 이러한 예상 수치를 넘어섰고, 시장 전체의 평균 CAGR은 10.53%로 하락했지만 2026년의 새로운 예측은 현재 매출 1,386억 달러입니다. ROI(투자 수익률)는 업계 리더들이 IoT 채택으로 직간접적인 이점을 보았기 때문에

사이버 보안은 최근 뉴스에서 뜨거운 주제입니다. 최근의 모든 IoT 해킹으로 인해 사람들이 온라인 보안에 대해 우려하는 것은 당연합니다. 인터넷에 연결된 장치에서 종종 간과될 수 있는 영역 중 하나는 IP 카메라입니다. 보안 카메라가 위험에 처할 수 있는 방법과 자신을 보호할 수 있는 방법을 살펴보겠습니다. 내 보안 카메라가 위험합니까? 보안 카메라는 다음과 같은 이유로 사이버 범죄자에게 매력적인 표적입니다. 인터넷에 지속적으로 연결되어 해커가 계속 액세스할 수 있습니다. 감독이 부족하고 네트워크 보안을 관리할 때 종종 간과됩니