사물 인터넷 기술

대부분의 제품 취약점은 이제 영향을 받는 공급업체가 아니라 제3자 연구원과 같은 외부 소스에 의해 제공되며 지도 전체에 있습니다.

사물 인터넷(IoT) 및 산업 제어 시스템(ICS) 제품에 잠재적인 보안 허점을 만드는 취약점이 계속 증가하고 있습니다.

Claroty의 최신 ICS 위험 및 취약성 보고서에 따르면 올해 상반기에 600개 이상이 공개되었습니다. 대부분은 심각도가 높거나 심각하며 원격으로 쉽게 악용될 수 있으며 영향을 받는 구성 요소를 완전히 사용할 수 없게 만듭니다. 1/4은 수정 사항이 없거나 부분적으로만 수정될 수 있습니다.

소프트웨어 공급망에 숨어 있는 알려지지 않은 취약점으로 인해 발생할 수 있는 잠재적인 잔해의 예는 최근 RTOS에서 명명된 BadAlloc 클러스터와 여러 공급업체의 지원 라이브러리입니다. 서비스 거부 공격이나 원격 코드 실행에 악용될 수 있습니다.

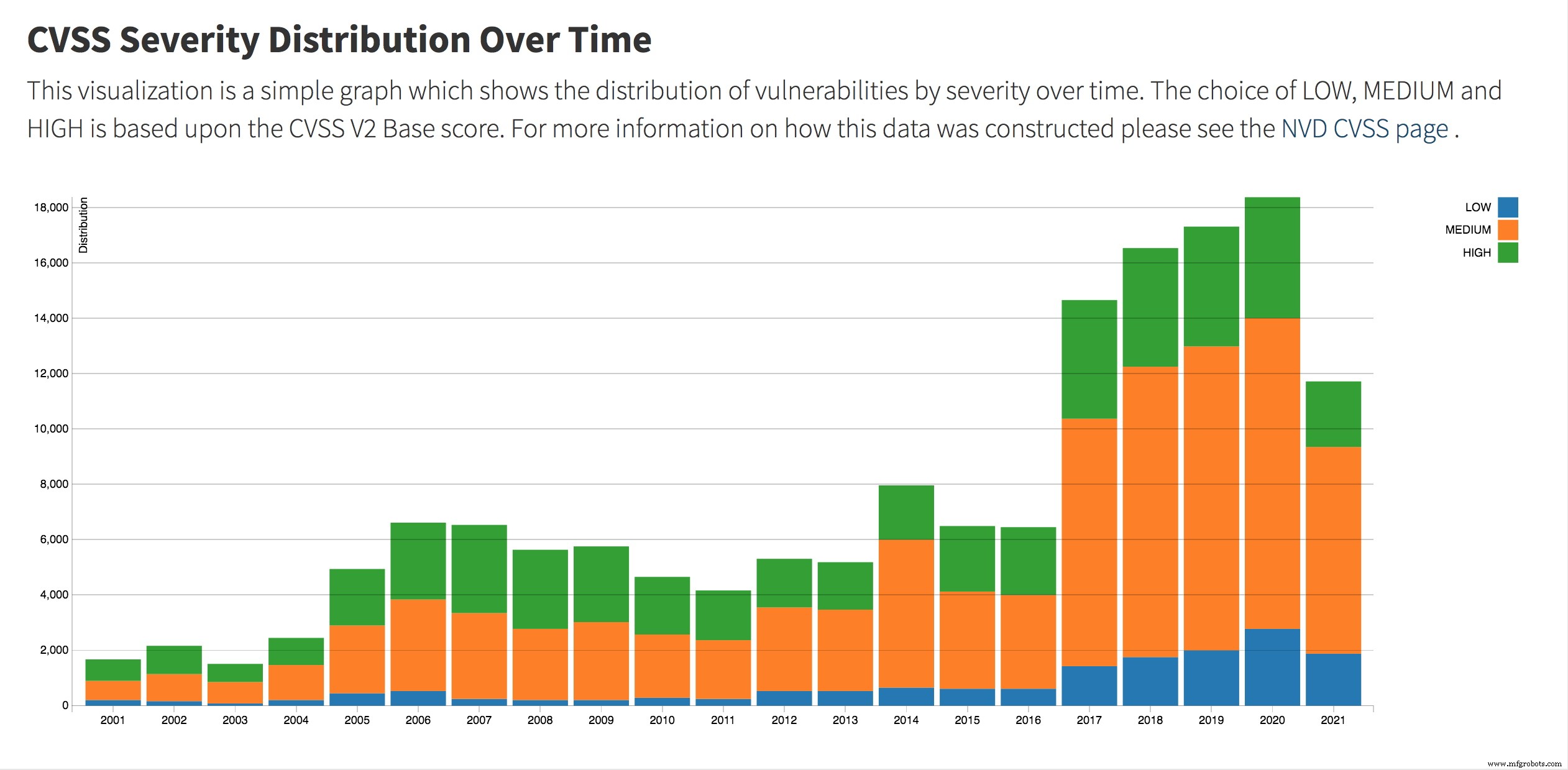

전체 크기 이미지를 보려면 클릭하세요.

(출처:국립표준기술원)

수백만 개의 IoT 및 운영 기술(OT) 장치는 물론 자동차 및 의료 장치와 같은 소비자 시스템도 잠재적으로 영향을 받습니다. 그러나 OEM 및 자산 소유자 사용자는 모두 Microsoft가 4월에 공개할 때까지 이러한 결함이 있다는 것을 몰랐습니다.

그러나 대부분의 제품 취약성은 이제 영향을 받는 공급업체가 아니라 타사 연구원과 같은 외부 소스에 의해 발견됩니다. 이것이 취약점 공개 프로그램(VDP)이 존재하는 이유입니다. Bugcrowd의 2021년 취약점 공개에 대한 궁극적인 가이드에서 설명하는 것처럼 VDP는 "일반적인 소프트웨어 개발 주기 밖에서 발견된 취약점을 식별하고 수정하기 위한 메커니즘"을 제공하도록 설정되었습니다. 일반적으로 연방 기관, 산업 조직 및 일부 대형 제품 공급업체에서 운영합니다.

프로그램 간 일관성 없음

2020년 9월 CISA(Cybersecurity and Infrastructure Security Agency)의 구속력 있는 운영 지침에 대한 응답으로 연방 기관은 "VDP"라는 약어로 표시되는 혼란스러운 취약점 공개 정책을 게시하고 있습니다. 7월에 CISA는 VDP 플랫폼을 발표했습니다. Bugcrowd와 EnDyna에서 제공하는 이 서비스는 보안 연구원 등이 기관 웹사이트의 취약점을 보고할 수 있는 중앙 관리 사이트로 민간 연방 기관에 서비스를 제공합니다.

그러나 대부분의 VDP는 프로세스나 구성이 아니라 제품의 취약점을 관리합니다. 불행히도 그들 사이에는 일관성이 거의 없습니다. Verve Industrial Protection의 사이버 보안 통찰력 이사인 Ron Brash는 EE Times 에 "이러한 프로그램은 지도에 도처에 있습니다. 심지어 미국 연방 기관도 자체 작업을 수행합니다."라고 말했습니다. . "그들 중 어느 것도 최대 효율성을 위해 설정되지 않았습니다." NIST 및 ISO/IEC 프로그램과 같이 좋은 메커니즘을 갖춘 프로그램이라도 이러한 메커니즘 간에 차이가 있습니다. 보고 대상, 방법, 시행, 특정 그룹에서 필요한 변경 방법 등입니다.

Brash는 보고의 투명성 부족도 지적했습니다. 미국 정부는 일반적으로 구매하는 COTS 유형 제품에 대한 코드를 개발하지 않았기 때문에 연방 기관은 실제 소유권이 없으며 교통 경찰 역할을 해야 한다고 그는 말했습니다. “'경찰'을 해야 하는 사람들은 당면한 문제나 그 영향을 진정으로 이해할 수 있는 지식이 없습니다. 예산, 승인, 부적절한 EoL 플랫폼 또는 공급업체가 수정 사항을 제공하도록 유도할 수 없기 때문에 취약점을 효과적으로 수정할 수 없습니다. 결과를 적용하거나 개선을 강제할 수단이 없습니다."

주어진 자문에 대한 소유권도 부족하고 정부 프로그램 및 공급업체 포털 전반에 걸쳐 이에 대해 수행된 작업의 동기화도 부족합니다. "모든 것이 최선의 노력입니다."라고 Brash는 말했습니다. “대형 공급업체가 소유권을 가져오는 경우가 많지만 여러 사업부가 모두 다르게 처리할 수 있습니다. 각 제품이 여러 제품을 결합할 수 있기 때문에 공급업체의 수는 훨씬 더 많아집니다.”

CVE 보고 시스템에는 한계가 있습니다

CISA는 두 개의 가장 중심적인 미국 VDP인 NIST(National Institute of Standards and Technology)에서 주최하는 NVD(National Vulnerability Database)와 MITRE에서 운영하는 약간 오래된 CVE(Common Vulnerabilities and Exposures) 프로그램을 후원합니다. 알려진 취약점. CISA는 또한 악용 및 문제를 포함하는 ICS-CERT 권고를 호스팅합니다.

Brash는 "전체 공개 프로세스와 연구 측면을 무시하더라도 [CVE 보고] 시스템은 난해하고 복잡합니다. “대부분의 자산 소유자는 OT/ICS 보안 권고를 적절하게 이해하거나 조치를 취하는 데 필요한 지식이 없습니다. 따라서 그들은 엄청난 양의 정보에 마비됩니다.” 이러한 복잡성은 Brash의 YouTube 프레젠테이션(해독하기 위한 101)을 보면 명확해집니다.

CVE 시스템에는 모든 것이 포함되어 있지 않습니다. 점점 더 많은 취약점이 나타나지 않습니다. Risk Based Security에 따르면 7월에 2,158개의 취약점이 게시되었으며 이 중 670개는 CVE ID가 없습니다.

"CVE는 많은 회사가 사용할 수 있는 광범위한 소프트웨어에 영향을 미치는 취약점으로 제한됩니다."라고 윤리적 해킹 그룹인 Sakura Samurai의 설립자인 독립 보안 연구원인 John Jackson은 EE Times 에 말했습니다. . "[하지만] 취약점은 소프트웨어의 논리 또는 한 회사만 소유한 서버의 논리에만 해당될 수 있습니다."

연방 VDP는 대부분 연방 기관을 대상으로 한다고 Brash는 말했습니다. 상업 회사에서는 사용할 수 있는 것이 거의 없습니다. 일부 산업에는 전기 유틸리티용 NERC(North American Electric Reliability Corporation)와 같은 자체 규제 기관이 있습니다. 연방 기관의 정책과 절차는 민간 산업에서 사용하기 위해 미러링될 수 있지만 모든 대통령 선거에서 변경될 수 있다고 그는 지적했습니다.

"일부 오픈 소스 커뮤니티 프로젝트는 취약점 공개를 상당히 잘 관리하고 있습니다."라고 Brash는 말했습니다. “예를 들어, Linux 커널의 일부는 잘 관리되고 있습니다. 다른 것들은 그다지 많지 않으며 전체 Linux 생태계를 고려하지도 않습니다. 그리고 다른 무료 및 오픈 소스 소프트웨어 프로젝트 또는 다양한 독점 제품과 비교할 때 매우 다양한 보안 관행을 가지고 있습니다."

보고, 공개 문제

프로그램 전반에 걸친 일관성 결여, 특히 보고에 있어 컴퓨터 사기 및 남용에 관한 법률(CFAA)로 인한 잠재적인 법적 문제는 말할 것도 없고 제3자 연구원을 구속할 수 있습니다.

존 잭슨

잭슨은 "많은 VDP에서 해커가 발견한 내용에 대해 논의하지 말라고 요구하지만 프로그램은 해커에게 비용을 지불하지 않거나 해킹에 대한 인센티브를 제공하지 않습니다."라고 말했습니다. “또한 일반적으로 비보안 직원이 제대로 관리하지 않거나 잘못 관리하기 때문에 협업이 어렵습니다. Bugcrowd를 사용하는 VDP는 해커가 효과적으로 협업할 수 있도록 하고 분류자가 취약점을 먼저 살펴보고 확인할 수 있기 때문에 좋은 시작입니다. 하지만 그렇다고 해서 정기적인 보안의 필요성이 완화되는 것은 아닙니다.”

NTIA 인식 및 채택 그룹(NTIA Awareness and Adoption Group)의 2016년 보고서에 따르면 "대다수 연구원(92%)은 일반적으로 어떤 형태로든 조정된 취약점 공개에 참여합니다. 연구원의 60%는 법적 조치의 위협을 벤더와 협력하여 공개하지 않을 수 있다고 언급했습니다. 연구원의 15%만이 공개에 대한 대가로 현상금을 기대했지만 70%는 버그에 대한 정기적인 커뮤니케이션을 기대했습니다.”

Bugcrowd의 2021 Ultimate Guide에 따르면 자체 VDP를 보유한 조직의 87%가 VDP에서 치명적인 취약점을 발견했다고 보고했습니다. 그러나 99%가 버그 바운티 프로그램으로 VDP에 합류하는 것을 고려한다고 말하지만 79%만이 실제로 "영향력 있는 발견"에 대해 연구원에게 비용을 지불한다고 말합니다.

Brash는 임베디드 IoT 제품의 취약점으로 인해 문제가 특히 복잡해지기 때문에 공개 프로세스를 표준화해야 한다고 말했습니다. 또한 자산 소유자 측과 OEM 제품 개발자 측 모두에 "집행을 위한 막대기"가 있어야 합니다. 그는 자동차 리콜과 같은 임베디드 IoT 제품에 대한 레지스트리를 구상하고 있습니다. “자산 소유자가 자산의 취약점에 대해 최소한 알 수 있도록 하는 것은 공급업체와 시스템 통합업체의 판에 달려 있어야 한다고 생각합니다. 자동차 리콜과 마찬가지로 소유자는 위험을 감수하거나 수리하거나 다른 제품을 구매할 수 있습니다.”

>> 이 기사는 원래 자매 사이트인 EE에 게시되었습니다. 시간.

사물 인터넷 기술

이번 주 초 벨기에 대학의 연구원들은 대다수의 Wi-Fi 연결(WPA2 기반)을 보호하는 데 사용되는 보안 프로토콜의 손상을 발견했다고 밝혔습니다. KU Leuven University의 imec-DistriNet의 Mathy Vanhoef는 피해자 범위 내에 있는 공격자가 이전에 안전하게 암호화된 것으로 가정된 정보를 읽기 위해 KRACK(키 재설치 공격)을 사용하여 이러한 약점을 악용할 수 있다고 설명하는 연구 결과를 발표했습니다. 신용 카드 번호, 비밀번호, 채팅 메시지, 이메일 및 사진과 같은 민감한 정보를 도용하는 데 악용

YouTube 비디오는 도어 및 창 센서의 주파수를 모방하는 2달러 무선 이미터에 장치가 속일 수 있는 방법을 보여줍니다. IoT 기반 홈 보안 시스템에는 자체 보안 문제가 있지만 소비자가 구매하지 않는 것은 아닙니다. 인기가 높아짐에 따라 그 안에서 발견되는 보안 결함의 수도 증가하는 것 같습니다. 스스로를 LockPickingLawyer라고 부르는 YouTube 사용자 덕분에 SimpliSafe DIY 보안 시스템은 2달러 무선 송신기에 의해 쉽게 손상되는 것으로 나타났습니다. 참조: NIST의 새로운 고급 IoT