사물 인터넷 기술

Dyn에 대한 2016년 분산 서비스 거부 공격은 100,000개 이상의 감염된 장치에서 발생했습니다. DDoS 공격은 보안되지 않은 인터넷 연결 장치를 대량으로 활용하여 전 세계 인터넷 서비스를 방해합니다[DYN]. 악의적이고 정교한 공격은 네트워크 보안에 대한 진지한 대화를 시작했고 사물 인터넷 장치의 취약성을 강조했습니다. 이러한 IoT 감염 장치는 전 세계적으로 민간 및 공공 부문 네트워크에 연결되므로 문제는 악의적인 공격으로부터 네트워크를 강화할 수 있는 방법입니다.

Dyn에 대한 2016년 분산 서비스 거부 공격은 100,000개 이상의 감염된 장치에서 발생했습니다. DDoS 공격은 보안되지 않은 인터넷 연결 장치를 대량으로 활용하여 전 세계 인터넷 서비스를 방해합니다[DYN]. 악의적이고 정교한 공격은 네트워크 보안에 대한 진지한 대화를 시작했고 사물 인터넷 장치의 취약성을 강조했습니다. 이러한 IoT 감염 장치는 전 세계적으로 민간 및 공공 부문 네트워크에 연결되므로 문제는 악의적인 공격으로부터 네트워크를 강화할 수 있는 방법입니다.

이 블로그에서는 제품 보안 아키텍처 및 구현의 다계층에 중점을 둘 것입니다. 라우터 및 스위치와 같은 산업용 IoT 네트워크 장치와 보안 위험을 완화하기 위한 강화 요구 사항(특히 행위자가 데이터 침해 및 소프트웨어 침입을 우회하려는 경우)에 대해 논의합니다.

위에서 언급한 것처럼 악의적인 공격은 IoT 소비자 장치에 국한되지 않습니다. 또한 비즈니스 및 서비스에 심각한 파괴적 재정적 결과를 초래합니다. 불과 몇 달 전 노스캐롤라이나의 한 공장에서 해커가 생산을 방해하고 수익을 올리도록 설계된 손상된 소프트웨어[노스캐롤라이나]를 배포하여 귀중한 생산 시간을 잃었습니다. 이는 2017년 데이터 유출 비용 연구[Ponemon]에서 추정한 데이터 유출의 주요 동인 중 하나입니다.

산업 IoT 네트워크 설계자는 라우터에 대한 액세스 제어 정책, 위협 탐지 및 완화 기능, 장치 및 플랫폼 무결성을 통합해야 합니다. 공격으로부터 최종 장치를 보호하기 위해 공장 또는 실외 위치에 배치된 스위치 및 무선 액세스 포인트. 이러한 주요 고려 사항을 해결하지 못하면 공격자가 산업용 IoT 네트워크 장비에 액세스하여 나머지 인프라에 대한 데이터 침해 또는 공격의 길을 열 수 있습니다. [아일랜드]에서 이런 일이 발생하는 것을 보았습니다.

산업 IoT 네트워크 설계자는 라우터에 대한 액세스 제어 정책, 위협 탐지 및 완화 기능, 장치 및 플랫폼 무결성을 통합해야 합니다. 공격으로부터 최종 장치를 보호하기 위해 공장 또는 실외 위치에 배치된 스위치 및 무선 액세스 포인트. 이러한 주요 고려 사항을 해결하지 못하면 공격자가 산업용 IoT 네트워크 장비에 액세스하여 나머지 인프라에 대한 데이터 침해 또는 공격의 길을 열 수 있습니다. [아일랜드]에서 이런 일이 발생하는 것을 보았습니다.

Cisco Trustworthy Systems At-a-Glance[CTS-AAG]에서 논의한 바와 같이 위협 환경은 진화했으며 악의적인 공격과 위조 및 변조된 제품으로부터 네트워크를 보호하는 것이 중요합니다. 제품 보안 및 보안 관리 기술이 Open Systems Interconnect 모델의 모든 계층에 퍼져 있지만 장치 강화는 다음과 같은 여러 유형의 위협을 방지하는 데 도움이 되는 신뢰할 수 있는 시스템의 초기 구성 요소이자 필수 구성 요소입니다.

<울>

<울>

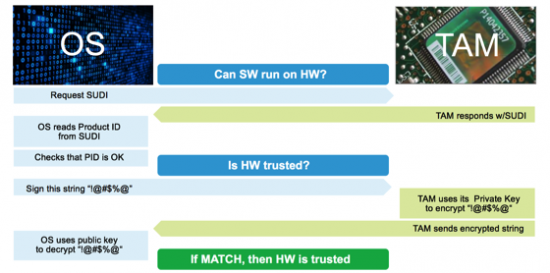

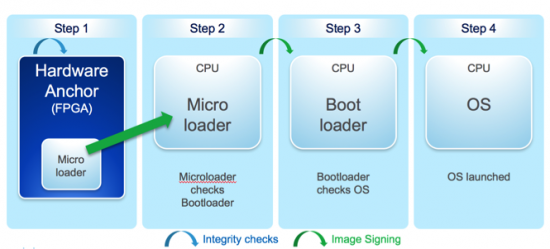

Cisco Industrial IoT 포트폴리오는 Cisco CSDL(Secure Development Lifecycle)에 설명된 대로 제품의 초기 설계부터 시작됩니다. 각 하드웨어 플랫폼에는 제조 시 제공되는 제품 ID 정보 및 인증서 체인(x.509)이 포함된 IEEE 802.1ar를 준수하는 Secure Unique Device Identity인 ACT2 칩셋이 포함되어 있습니다. 설치된 인증서는 부트 체인에 대한 신뢰 앵커를 보장하므로 그림 1과 같이 부트 코드 무결성을 감지하고 복구할 수 있습니다.

모든 백도어 이미지 수정에 대한 소프트웨어 무결성은 다음과 같은 특성과 함께 이미지 서명 및 보안 부팅 지원을 통해 달성됩니다.

<울>이 시스템은 부팅 순서 변경, 대체 장치에서 부팅, 무결성 검사 우회 또는 영구 코드 추가로부터 부팅 순서를 보호합니다. 그림 2와 같이 소프트웨어 부팅의 각 단계는 시스템 전체의 무결성을 보장하기 위해 이전 스택에 의해 인증됩니다.

마지막으로, 장치가 부팅되면 Cisco IOS CSIA(Software Integrity Assurance)에 설명된 대로 장치 무결성이 검증될 수 있지만 일부 명령은 플랫폼에 따라 다를 수 있습니다.

다음 단계는 사용자 액세스 및 네트워크 제어 평면을 보호하기 위해 Cisco IOS 강화의 권장 사항에 따라 소프트웨어 구성의 기능을 강화하는 것입니다.

중요한 점은 우리가 항상 완벽할 수는 없다는 것입니다. "당신은 당신이 알고 있는 것에 대해 보호하고 당신이 모르는 것에 대해 위험을 완화합니다."

귀하의 조직이 직면한 문제를 알려주십시오. 아래 의견에 자유롭게 생각을 공유해 주세요.

사물 인터넷 기술

사물 인터넷(IoT)은 가능한 것을 재정의, 단순화 및 최적화하는 동시에 보다 새롭고 유연한 비즈니스 모델(예:as-as-service, 구독, IoT 통찰력 수익화, 유료 사용량 등). IoT 도입의 이점은 분명하지만 더 많은 기업이 IoT를 성공적으로 도입하지 않는 이유는 무엇입니까? 연구에 따르면 IoT 프로젝트의 30%가 개념 증명 단계에서 실패하며, 그 중 상당수는 구현 비용에 비해 최종 이익이 불분명하기 때문입니다. 실행 시간이 길어지고 기업이 이미 투자한 금액을 상각하는 것을 꺼리기 때문에 실패하는 경우도 있습니다.

피싱의 정의 – 피해자를 속여 기밀 및 개인 정보에 액세스하거나 감염된 파일을 배포하려는 시도 피싱은 공격자가 악성 링크를 클릭하여 악성 코드를 다운로드하거나 이상한 웹사이트로 연결하는 등 잘못된 일을 하도록 사용자를 속이는 사이버 공격입니다. 피싱은 문자 메시지, 소셜 미디어 또는 전화를 통해 수행될 수 있지만 피싱이라는 용어는 주로 이메일을 통해 도착하는 공격을 설명하는 데 사용됩니다. 공격은 맬웨어를 설치하거나 시스템을 방해하거나 지적 재산과 돈을 훔칠 수 있습니다. 피싱 이메일은 모든 규모와 유형의 조직을 공격할 수 있습