산업기술

이 기사의 1부인 커넥티드 카의 TEE(신뢰할 수 있는 실행 환경)에서는 TEE(신뢰할 수 있는 실행 환경)가 휴대폰 및 기타 연결된 장치에서 중요한 기능을 보호하는 데 널리 사용되지만 커넥티드 차량의 채택률은 낮다고 설명했습니다. TEE가 없으면 시스템 취약성이 발생할 수 있습니다. 2부에서는 기내 AI를 예제 애플리케이션으로 사용하고 최신 TEE 및 FPGA SoC가 보안 플랫폼이 될 수 있는 방법에 대해 논의합니다.

실내 AI는 첨단 운전자 지원 시스템(ADAS)의 일부이며 실제로 자율 주행보다 더 널리 배포됩니다. 실내 AI는 카메라 또는 기타 센서를 활용하여 운전자와 승객에게 상황에 맞는 안전 지침을 제공하거나 음성, 제스처와 같은 옵션을 제공하여 차량을 제어합니다. 예를 들어, 안쪽을 향한 카메라는 트럭 운전자를 모니터링하여 만취, 주의 산만, 졸음 및 피로를 감지하여 운전자에게 경고하고 사고를 예방하는 데 능숙합니다. 이들은 현재 상업용 차량과 트럭에 널리 사용됩니다. 동일한 기술이 안전 목적으로 운전자와 관련된 행동을 관찰하기 위해 소비자 차량에 침투하기 시작했습니다. 또한 AI 구동 카메라는 어린이와 애완동물이 차량에 남아 있을 때 경고하여 열 관련 사망을 방지할 수 있습니다.

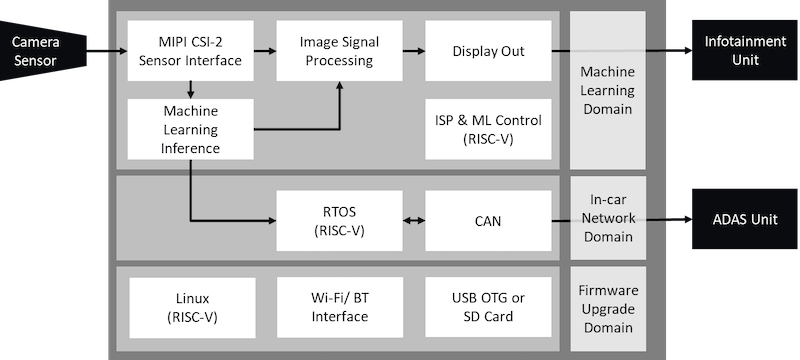

일반적인 차내 시스템은 운전자 행동을 모니터링하고 탑승자가 안전벨트를 착용하고 있는지 확인하며 휴대폰, 키체인, 유아용 시트 등과 같은 관심 대상을 추적하도록 훈련될 수 있습니다. 시스템은 기계 학습 기반 비디오 신호 체인을 비롯한 많은 기능을 수행해야 합니다. , 중앙 ADAS 또는 인포테인먼트 시스템과 같은 다른 ECU와 통신하고 펌웨어 업그레이드를 지원합니다.

또한 사각지대 감지도 수행할 수 있습니다. 소형 카메라로 보강된 사이드 백미러는 ML 알고리즘을 실행하여 운전자의 사각지대에 있는 차량을 식별하는 데 사용할 수 있습니다. 또한 중앙 ADAS에서 차량 내 네트워크(IVN) 인증과 같은 처리를 오프로드할 수 있습니다.

Microchip의 PolarFire SoC FPGA는 이러한 종류의 통합 기능, 혼합 임계값 시스템을 지원할 수 있는 하드웨어의 예입니다. FPGA 패브릭 및 마이크로프로세서 하위 시스템에 대한 효율적인 추론을 통해 실내 AI 애플리케이션이 제어 및 모니터링 작업을 실행할 수 있도록 합니다. 전력 효율이 높은 쿼드 코어 RISC-V 프로세서에서 풍부한 Linux와 함께 결정적 RTOS를 지원합니다(그림 1 참조).

하드웨어를 강화하기 위해 PolarFire SoC에는 변조 방지 지원과 차동 전력 분석(DPA) 대응책이 포함된 보안 조치가 내장되어 있습니다. 이것은 비트스트림 추출을 목표로 하는 사이드 채널 악용으로부터 칩을 보호하여 복제를 방지합니다. 보안 프로그래밍 인프라를 사용하여 자동차 제조업체는 프로그래밍할 수 있는 FPGA의 수를 완전히 제어할 수 있으므로 과잉 구축을 방지할 수 있습니다. PolarFire SoC는 SECDED 지원 온보드 보안 128kB 부팅 플래시 메모리를 사용하는 보안 부팅도 지원합니다.

이 시스템에서 중요한 데이터 자산은 다음과 같습니다.

<울>이러한 자산의 기밀성, 무결성 및 가용성(CIA)은 설계 중에 고려되어야 합니다.

이러한 자산에 대한 공격 표면 및 위협은 다음과 같습니다.

| 공격 표면 | 악용 |

| 애플리케이션 및 네트워크 계층 | 악성코드, IVN, OTA를 악용하는 버퍼 오버플로, PII 도용 |

| 리치 OS | Linux와 같은 리치 OS는 공격 표면이 큽니다. 모든 비자유 펌웨어는 불투명성과 위험을 초래합니다. 익스플로잇은 전체 시스템을 다운시키거나 공격자가 풍부한 OS를 통해 조용히 침입하여 다른 자산을 조작하도록 할 수 있습니다. |

| 센서 | "모델 해킹" 또는 "적대적 머신 러닝"은 신뢰할 수 없는 애플리케이션이 센서 메모리에 액세스할 때 악성코드가 센서 메모리를 교란시켜 ADAS의 의도하지 않은 작동을 초래할 수 있습니다. |

| 센서 | "대리 모델에 의한 반전":적이 메모리에 읽고 쓸 수 있어 입력을 제어하고 추론 모델의 출력을 관찰할 수 있을 때 모델을 다시 생성할 수 있습니다. 그는 이 사본을 사용하여 훈련 데이터의 추세와 분포를 파악하거나 향후 공격을 계획할 수 있습니다. |

분리에 의한 보안을 제공하는 TEE는 이러한 데이터 자산을 보호하기 위한 제로 트러스트 모델을 설계하기 위한 훌륭한 대책입니다.

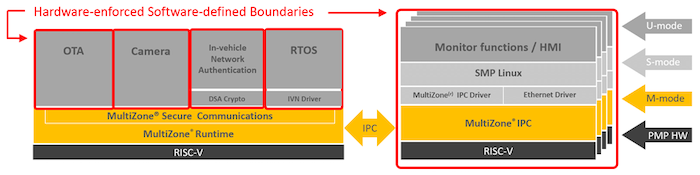

새로운 접근 방식을 취하는 TEE는 Hex Five의 MultiZone® Security입니다. 모든 RISC-V의 표준인 "물리적 메모리 보호" PMP 또는 Arm®의 "메모리 보호 장치" MPU와 CPU의 권한 수준(RISC-V의 경우 M 모드 및 U 모드)과 같은 메모리 파티션 기본 요소를 사용합니다. V, Arm®용 핸들러 및 스레드 수준) 여러 보안 컨테이너 또는 영역을 생성합니다.

PolarFire SoC의 MultiZone 구성은 그림 2와 같습니다. 각 빨간색 상자는 "컨테이너" 또는 "영역"에서 보호되는 기능 블록을 나타냅니다. 각 영역 내에서 권한이 부여되고 할당된 코드만 MultiZone 정책 파일에 의해 설정된 읽기-쓰기-실행 권한에 따라 지정된 메모리 영역에 액세스할 수 있습니다. 인터럽트 핸들러는 제로 트러스트 모델을 준수하기 위해 커널 모드 대신 사용자 모드 권한으로만 실행되도록 영역에 할당됩니다.

5개 영역은 다음과 같습니다.

<올>이러한 영역은 그림 2에 나와 있습니다.

이 예제 구성은 TEE와 동반 하드웨어가 기내 AI 애플리케이션을 위한 기본 보안 플랫폼을 생성하는 방법을 보여줍니다.

연결된 차량에 대한 올바른 보안 태세에는 최소한 다음이 포함되어야 합니다.

<울>TEE를 차량에 장착하는 것은 휴대폰에 TEE를 사용하는 것과 다를 바 없이 매우 중요합니다. 그것이 우리의 자동차를 스마트폰보다 더 안전하게 만드는 길입니다.

이 기사는 Microchip의 Diptesh Nandi가 공동 저술했습니다.

업계 기사는 업계 파트너가 편집 콘텐츠에 적합하지 않은 방식으로 All About Circuits 독자와 유용한 뉴스, 메시지 및 기술을 공유할 수 있는 콘텐츠 형식입니다. 모든 산업 기사는 독자에게 유용한 뉴스, 기술 전문 지식 또는 이야기를 제공하기 위해 엄격한 편집 지침을 따릅니다. 업계 기사에 표현된 관점과 의견은 파트너의 것이며 반드시 All About Circuits 또는 해당 작성자의 의견은 아닙니다.

산업기술

제출자:Vikram 요약 전체 부품을 가공하는 CNC 선반 프로그램, 외부 전체 프로필은 G71 터닝 사이클을 사용하여 터닝되며, G71 사이클은 두 번 사용됩니다. 그림/이미지 CNC 프로그램 G90 G21 G18 G55;T0400 M06S2000 M03;G00 Z0.0; X31.0;G01 X30 F60;G71 U0.5R0.2;G71 P2 Q3 ;N2 G01 X0.0; X14.14 Z-7.07; Z-17.07; X19.14; Z-54.76; X25.4;N3 X 29.21 Z-64.76;G00 X 30.0;G28 X0.0;G28

제출자:Vikram 요약 G72 페이싱 사이클을 사용하여 구성 요소의 전체 외부 윤곽을 절단하는 CNC 선반 프로그램입니다. 그림/이미지 CNC 프로그램 G90 G21 G18 G55;T0400 M06;S2000 M03;G00 Z0.0; X31.0;G01 X30 F60;G72 W0.5 R0.2;G72 P2 Q3 ;N2 G01 Z-40.69; G03 X 23.92 Z-37.69 R3; G02 X17 Z-34.69 R3; G01 Z-31.69; G03 X 11.25 Z -28.69 R3; G01 Z-10.0; G03 X2.0 Z-5.