사물 인터넷 기술

적대 행위자의 사이버 인프라 침입 위협 증가로 인해 IoT 설계 IoT 소프트웨어 및 하드웨어에 대한 새로운 보안 테스트 메커니즘.

적대 행위자의 사이버 인프라 침입 위협이 증가함에 따라 사물 인터넷(IoT) 소프트웨어 및 하드웨어에 대한 새로운 보안 테스트 메커니즘이 만들어지고 있습니다. 이를 통해 임베디드 시스템 개발자는 최근 세간의 이목을 끄는 사이버 공격 중에 백악관에서 발표한 새로운 지침을 준수할 수 있습니다.

소프트웨어 측면에서 새로운 애플리케이션 보안 테스트는 수학적으로 임베디드 디자인에서 버그가 없는 코드를 보장합니다. 사이버 보안 소프트웨어 회사인 TrustInSoft에서 출시한 자동화된 소스 코드 분석 기술은 C/C++ 소스 코드의 수학적 쌍을 생성하여 테스트 프로세스의 속도를 높이는 공식 방법을 사용하므로 입력에 대한 소스 코드 버그가 없음을 입증합니다(그림 1).

그림 1:Analyzer는 공식 메서드를 자동화하여 소스 코드 버그에 대한 종합적인 보기를 제공합니다. 출처:TrustInSoft

기존의 정적 및 동적 분석 방법은 각 프로세스에 대해 테스트가 복제되기 때문에 IoT 설계 배포를 느리게 합니다. TrustInSoft의 Analyzer 도구를 기반으로 하는 새로운 임베디드 IoT 테스트는 C/C++ 소스 코드의 정적 및 동적 분석과 동등한 기능을 제공하는 공식 방법을 사용하므로 정의되지 않은 소스 코드 동작이 없음을 보장합니다.

TrustInSoft는 새로운 테스트 도구가 IoT 장치 롤아웃 시간을 최대 40배, 코드 검증 시간을 최대 4배 단축한다고 주장합니다. TrustInSoft의 설립자이자 CEO인 Fabrice Derepas에 따르면 제품 출시 이후에 발견된 버그는 개발 단계에서 발견된 버그보다 비용이 최대 640배 더 높을 수 있습니다. "인생에는 오류가 없지만 소스 코드는 오류가 없을 수 있습니다."

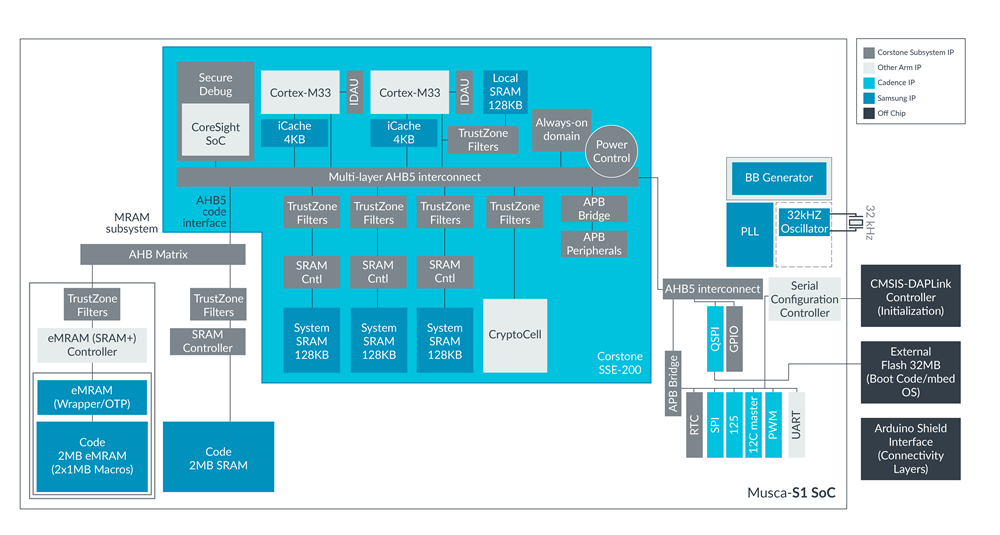

하드웨어 측면에서 Arm은 개발자가 임베디드 설계에서 보안 자격 증명을 평가할 수 있도록 하는 IoT 테스트 칩 및 개발 보드를 제공합니다(그림 2). Arm은 Samsung Foundry, Cadence 및 IC 설계 서비스 회사 Sondrel과 협력하여 Musca-S1 IoT 테스트 칩 및 개발 보드를 출시했습니다.

그림 2:Musca-S1 임베디드 보안 테스트 플랫폼은 IoT 칩 설계자에게 더 많은 선택권을 제공합니다. 출처:암

IoT 테스트 솔루션은 28nm 완전 공핍 실리콘 온 인슐레이터(FD-SOI) 임베디드 eMRAM(MagnetoResistive Random Access Memory) 칩을 기반으로 합니다. 40nm 공정 기술 이하로 확장할 수 있는 기존의 임베디드 플래시(eFlash) 메모리 기술에 비해 이점을 제공합니다.

위의 하드웨어 및 소프트웨어 테스트 솔루션을 통해 IoT 개발자는 종단 간 보안을 위한 설계의 프로토타입을 만들고 필수 사이버 보안 지침을 준수하면서 IoT 장치를 시장에 신속하게 출시할 수 있습니다.

>> 이 기사는 원래 자매 사이트인 EDN에 게시되었습니다. .

사물 인터넷 기술

2021년 9월 30일 IoT(사물 인터넷) IoT(사물 인터넷)의 성장과 수용은 천문학적이었습니다. 2017년부터 2019년까지 IoT를 채택한 일부 부문은 CAGR 50%에 도달했으며 시장 전체의 매출은 5,200억 달러에 이를 것으로 예상됩니다. IoT는 2020년 7,614억 달러에 도달하여 이러한 예상 수치를 넘어섰고, 시장 전체의 평균 CAGR은 10.53%로 하락했지만 2026년의 새로운 예측은 현재 매출 1,386억 달러입니다. ROI(투자 수익률)는 업계 리더들이 IoT 채택으로 직간접적인 이점을 보았기 때문에

사이버 보안은 최근 뉴스에서 뜨거운 주제입니다. 최근의 모든 IoT 해킹으로 인해 사람들이 온라인 보안에 대해 우려하는 것은 당연합니다. 인터넷에 연결된 장치에서 종종 간과될 수 있는 영역 중 하나는 IP 카메라입니다. 보안 카메라가 위험에 처할 수 있는 방법과 자신을 보호할 수 있는 방법을 살펴보겠습니다. 내 보안 카메라가 위험합니까? 보안 카메라는 다음과 같은 이유로 사이버 범죄자에게 매력적인 표적입니다. 인터넷에 지속적으로 연결되어 해커가 계속 액세스할 수 있습니다. 감독이 부족하고 네트워크 보안을 관리할 때 종종 간과됩니