클라우드 컴퓨팅

정의가 중요합니다. 필수 조차. 예를 들어 '리더십'이라는 용어는 Google 사전에서 간단히 '집단이나 조직을 이끄는 행동'으로 정의됩니다. phoenixNAP에서 업계를 선도하는 것은 우리 DNA와 문화의 일부입니다. 우리는 리더십을 고객이 쉽게 사용할 수 있는 혁신적이고 안정적이며 비용 최적화된 세계적 수준의 솔루션을 만드는 것으로 정의합니다.

그런 맥락에서 "클라우드 인프라"(또는 그 전신인 "클라우드 컴퓨팅")라는 용어는 지나치게 열성적인 마케팅 팀이 사용하는 다양한 시나리오와 솔루션을 나타내는 경향이 있습니다. 명확한 정의가 없으면 용어에 대한 명확성은 기껏해야 복잡합니다. 그러나 "클라우드 보안"은 데이터 기밀성, 개인 정보 보호, 규정 준수, 복구, 재해 복구 및 공급업체 생존 가능성에 대한 우려를 나타내는 것으로 더 자주 설명됩니다. 우리는 데이터 보안 클라우드 솔루션을 통해 이 분야에 명확성, 구체적성 및 신뢰를 제공하는 것을 목표로 합니다.

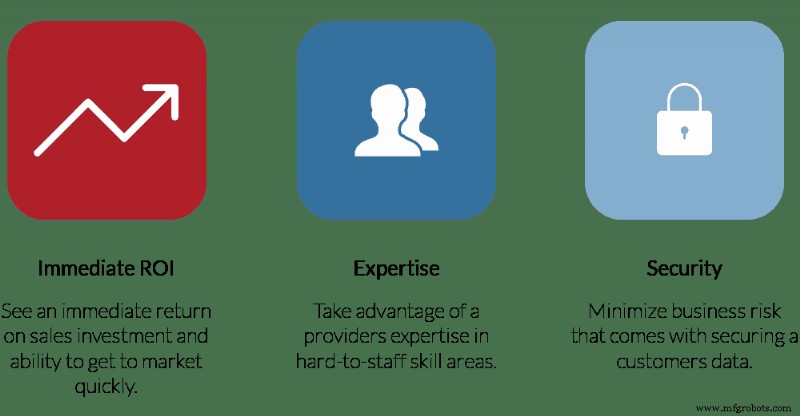

Gartner의 Heng &Kim(2016)에 따르면 2020년까지 기업의 60%는 내부 IT 팀이 위험을 효과적으로 관리할 수 없기 때문에 일종의 실패를 겪게 될 것입니다. E&Y가 설문 조사한 거의 1,200명의 글로벌 C급 경영진 중 87%는 증가하는 위협 환경에 대처하기 위해 50% 더 많은 자금이 필요하다고 말했습니다. 우리가 기술 및 보안 서비스의 글로벌 기술 부족에 직면하고 있다는 사실로 인해 이러한 문제가 더욱 복잡해집니다. 이러한 문제는 조직이 정보 기술과 이제 사이버 보안 직원을 유지 및 유지하는 능력에 직접적인 영향을 미칩니다.

업계에서 이러한 잠재적인 보안 전염병에 대비하는 동안 자동화 및 머신 러닝 도구에 대한 관심과 의존도가 높아지면서 수많은 보안 서비스 제공업체가 통합될 것이라는 예측이 있습니다. 대중의 우려에도 불구하고 이것은 그렇게 나쁜 일이 아닐 수 있습니다. 이러한 도구의 정교함 증가, 다양한 차원에서 분석 및 상관 관계 분석을 수행하는 능력, 자동화 기능은 효율성을 창출하거나 잠재적으로 방어 능력을 향상시킬 수 있습니다.

이 분야에서 업계를 선도하는 공급업체는 가만히 있지 않습니다. 이러한 공급자로서 phoenixNAP는 지역에서 국제에 이르기까지 다양한 이니셔티브의 최전선에 있습니다. 예를 들어, 해당 분야에 관심을 갖기 위해서는 초등학교에 다니는 어린 아이들에게 지식을 키우기 시작하는 것이 중요합니다. 업계 조직과 협력하여 이벤트를 후원하고 조직에서 리더십 역할을 수행하여 커리큘럼 개발 및 인식을 지원합니다. 우리는 위협 인텔리전스 공유와 이질적인 다크 웹 데이터 소스의 사용에 앞장서서 조기 위협 벡터 식별을 위해 운영할 수 있는 예측 분석을 생성합니다. 또한 관심 있는 장병들에게 낮은 진입장벽을 갖고 사이버전으로 성공적으로 전환할 수 있도록 전담 지원 시스템을 마련하기 위해 주한미군 및 미 보훈처와 협력 관계를 맺었습니다. 민간인으로서의 역할.

"리더십"은 우리의 사회적 책임이자 시장 부문의 보안 태세를 강화하는 데 기여하는 것으로 간주합니다.

2015년의 Gartner 연구에서는 연간 성장률을 16%로 예측했습니다. 현실은 2020년에 가까워지면서 클라우드 서비스에 대한 IT 지출이 32% 증가하는 것을 볼 수 있다는 것입니다. 동일한 연구에 따르면 현재 IT 예산의 약 40%가 클라우드 또는 SaaS 관련 서비스에 할당되고 있습니다.

이미 클라우드에 있거나 클라우드에 가고 있다고 가정하는 것이 안전합니다. 우리의 초점은 보안 클라우드 인프라의 가장 중요한 구성 요소라고 믿는 것과 이러한 구성 요소가 현대 비즈니스의 보안 요구를 보완하고 지원하는 방법을 교육하는 것입니다. 경로-목표 이론이 목표 달성과의 관계의 중요성을 강조하는 것처럼, 기술 서비스 제공자로서 우리는 고객과 파트너 관계를 맺고 제품 생성 및 유지에 있어 상호 신뢰할 수 있는 조언자가 되기 위해 더욱 노력해야 한다고 믿습니다. 클라우드는 멀지 않은 미래에 있습니다. 저희가 여러분을 안전하게 보호하고 길을 안내해 드리겠습니다.

phoenixNAP에는 독특한 관점이 있습니다. 인프라 제공업체로서 당사는 조직에 종합적이고 안전한 클라우드 기반 솔루션을 제공하기 위해 보완 도구 및 서비스의 서비스 포트폴리오를 제공합니다. 이를 염두에 두고 우리는 이와 같은 첨단 기술에 접근하기 위한 중소기업(SMB)의 격차와 진입 장벽을 식별했습니다. 우리는 우리가 해야 할 일을 알고 있었습니다. 우리는 이러한 기업이 규제 요구 사항을 충족하고 지원하는 세계적 수준의 보안 클라우드 기반 솔루션에 액세스할 수 있도록 지원하는 도구를 개발했습니다. 우리는 성능, 복구 가능성, 비즈니스 연속성, 보안 및 규정 준수에 대한 기준을 상당히 높게 설정했습니다. 중소기업에 대한 열정과 보안에 대한 헌신이 데이터 보안 클라우드를 구축한 이유입니다. 우리의 데이터 보안 클라우드는 세계에서 가장 안전한 클라우드 제품을 만들고자 하는 열망입니다.

우리는 보안의 표준이 되지만 모든 사람이 완전히 액세스할 수 있는 솔루션을 구축할 수 있는 방법을 원했습니다. 이를 위해서는 기존의 컨설팅 보안 서비스를 상품화하고 저렴한 OpEx 비용 구조로 제공해야 했습니다. 그것이 바로 우리가 한 일입니다.

2017년 클라우드 도입 설문조사에 따르면 응답자의 90.5%가 클라우드 컴퓨팅이 IT의 미래라고 생각하는 것으로 나타났습니다. 응답자 중 50.5%가 여전히 보안을 우려 사항으로 꼽았습니다. 이러한 우려 사항 중 특히 관심이 있었던 분야는 다음과 같습니다.

우리는 이러한 관점을 염두에 두고 처음부터 솔루션을 설계했습니다. 우리는 전 세계적으로 연중무휴 24시간 사고에 대응하기 위해 보안 운영 센터를 모니터링하고 적극적으로 방어하고 리소스를 제공해야 한다는 사실을 확인했습니다. 우리는 환경 보호의 책임을 공유하기 위해 각 고객과 파트너 관계를 맺는 솔루션을 설계했습니다. 궁극적으로 이 전략은 후속 고객, 금융, 의료 및 개인/인구 통계 데이터의 개인 정보 및 기밀성을 보호하는 데 기여합니다. 보안 태세에 대한 목표를 강화할 수 있는 시스템을 설계하기 시작했습니다.

우리가 보았듯이 우리의 과제는 클라우드 컴퓨팅의 보안 유형을 상품화하고 이해하기 어렵게 만드는 것이었습니다. 우리는 도구 통합에 상당한 리소스를 투자했으며 공급업체가 기존 CapEx 비용 모델에서 성장에 따른 운영 비용 모델로 전환하도록 압박했습니다. 궁극적으로 이 전략은 이 시장 부문에 유리한 가격 책정 구조를 가능하게 하고 진입 장벽을 제거하여 고객이 이전에 기업용으로 예약된 동일한 도구와 기술에 액세스할 수 있도록 합니다.

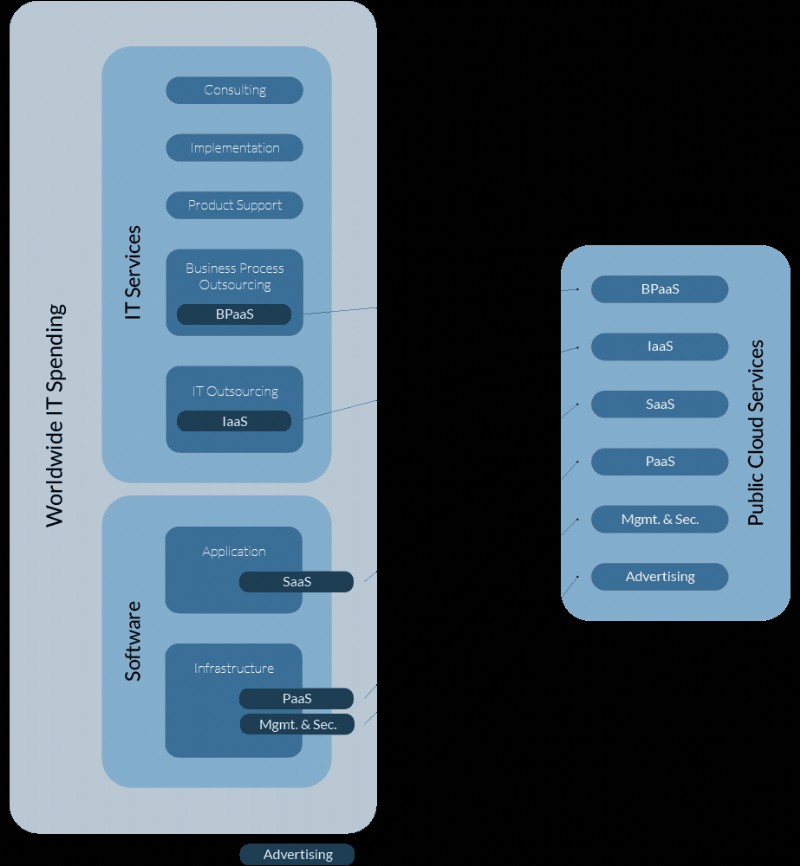

클라우드 서비스에 대해 말할 때 다음과 같은 컨텍스트를 정의해야 합니다.

다음 표는 변화하는 비용 할당 모델을 대조합니다.

자산 비용

인프라 유지를 위한 인건비

물리적 데이터 센터 비용

아웃소싱/컨설팅 비용

통신/네트워크 비용

가상 인프라 비용

제어 프레임워크는 모범 사례의 개요입니다. 공급자가 적절한 보안 태세를 고수하는 데 도움이 되는 강력하고 정의된 프로세스 및 제어 집합입니다. 특히 감사 프로세스에 의해 검증된 규제 요구 사항이 적용되는 경우 평가, 감사 및 보고될 수 있는 상태입니다. 이것이 소비자에게 의미하는 바는 공급자가 업계와 일치하는 표준 기반 솔루션을 구축했다는 것입니다. 그들은 모서리를 자르지 않았으며 인프라의 구성 요소를 이식하거나 이식해야 하는 경우 신뢰할 수 있고 상호 운용 가능한 고품질 제품을 만들기 위해 노력했습니다. 공급자의 표준 기반 접근 방식은 또한 공급자에게 할당할 수 있는 체크리스트의 구성 요소를 다룰 수 있는 자체 규정 준수 요구에 활용할 수 있습니다.

시장 점유율 수치는 정량적 측정치이지만 알파 수준이 적용되지만 여전히 통계적으로 건전합니다. Intel과 VMware는 이 분야에서 분명한 리더이자 글로벌 혁신가입니다. 질적 측정인 제품 우수성은 매우 까다로운 공간에서 혁신적인 솔루션을 만들기 위해 구성 요소를 통합할 때 중요한 자산입니다. phoenixNAP에서 우리는 지속적인 파트너십을 자랑스럽게 생각하며 이러한 파트너와 함께 제품을 개발하게 된 것을 자랑스럽게 생각합니다. 우리는 혁신적이지만 공간에서의 수명과 리더십으로 인해 안정적인 플랫폼을 만드는 공동 브랜드 솔루션의 가치를 믿습니다.

DSC(Data Security Cloud) 제품 오퍼링을 개발하면서 최신 Intel 칩셋 및 초기 릴리스 VMware 제품 코드로 작업하게 된 것을 기쁘게 생각합니다. 우리는 이전 솔루션이나 방법론의 유산에 얽매이지 않는 차세대 도구와 기술을 사용하여 설계하고 구현했습니다.

VMware의 vRealize Suite 및 vCloud Director 기술을 세계적 수준의 솔루션에 통합했습니다. phoenixNAP에서 우리는 고객이 운영 작업을 스스로 관리할 수 있도록 할 뿐만 아니라 업계 표준 VMware를 플랫폼으로 사용하여 온프레미스와 데이터 보안 클라우드 구현 간에 하이브리드 클라우드 솔루션을 만들 수 있습니다.

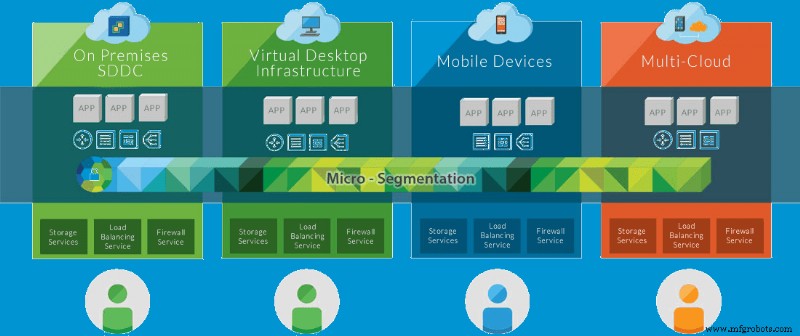

안전한 클라우드 서비스 제공을 설계하기 위해 기존의 영향을 받지 않기로 결정했습니다. 소프트웨어 정의 네트워킹을 기반으로 하는 완전히 새로운 네트워킹 플랫폼으로 시작하여 마이크로 세분화 및 데이터 격리 모범 사례를 통합하여 유연하고 확장 가능한 솔루션을 만들고 구축했습니다. 우리는 전체 가상화 플랫폼 스택과 상호 연결되는 통신 패브릭에 걸쳐 이러한 수준의 유연성과 제어를 설계했습니다.

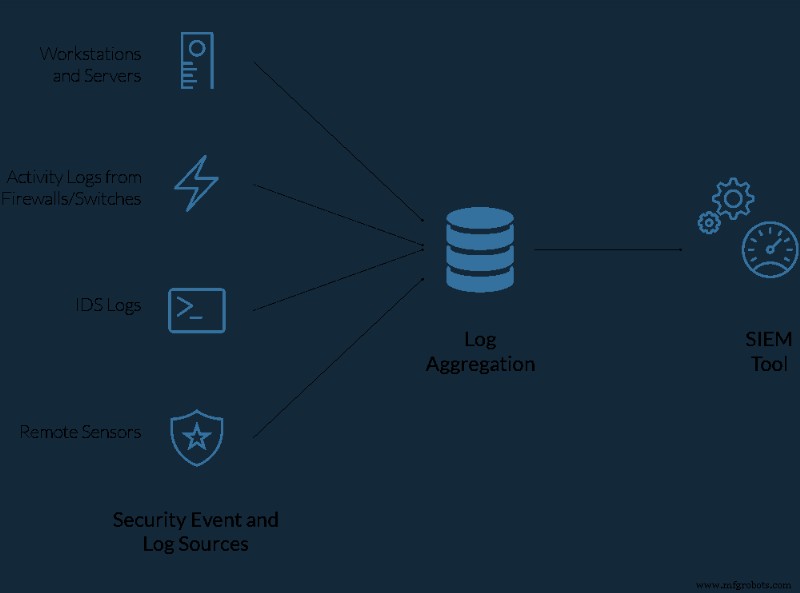

우리는 규정 준수 목표를 달성하는 데 있어 광범위한 배경을 활용했습니다. 프레임워크 접근 방식 통합, 업계 모범 사례 사용, PCI, HIPAA 규정 준수, ISO 27002(곧 제공 예정)와 같은 산업 및 규정 준수 인증을 획득할 때 상속되는 요구 사항과 제한 사항을 예상합니다. VMware LogInsight 로그 수집 및 집계 플랫폼으로 보완된 유연하면서도 안전한 아키텍처를 설계하여 보안 관련 사고를 LogRhythm SIEM으로 스트리밍하고 연중무휴 SOC(보안 운영 센터)에서 모니터링합니다.

가장 존경받는 조직이 우리를 검증하고 인증하는 것보다 보안 표준에서 우리의 목표를 달성했음을 증명하는 더 좋은 방법은 없습니다. 우리는 TrustedSec이 우리 환경을 평가하고 그들이 기대에 부응했음을 증명하도록 했습니다. 그러나 우리는 단순히 규정 준수를 달성하는 데 그치지 않았습니다. 또한 보안 전문가로서 규정 표준을 넘어 환경을 감사했습니다. 우리는 기술 및 보안 관점에서 "타협 없는 접근"과 "올바른 일을 하라"는 기본 철학을 갖도록 프레임워크를 설계했습니다. 이 안전한 클라우드 플랫폼에 대한 PCI 인증으로 입증되었습니다.

수년간의 광범위한 테스트와 고객의 피드백을 거쳐 보안 위험 관리 및 사고 대응 기능을 전체 고객 기반에서 사용할 수 있는 서비스 제품으로 구축했습니다. 우리는 고급 보안 오케스트레이션과 자동화된 테스트 도구의 통합과 공공 및 민간 정보 공유 및 협업(ISAC) 조직과의 전략적 파트너십을 통해 보안 운영을 강화했습니다. 자체 시스템, 회원 조직 및 다크 웹에서 실시간으로 전 세계적으로 위협 벡터 데이터를 수집하는 능력이 향상되어 고유한 강화 기술을 사용하여 이 사회의 사회 구조에 대한 예측 프로파일링을 수행합니다. 목표 생성, 실행 가능한 인텔리전스 또는 조기 경보 시스템으로 방어 태세를 지원합니다.

이것이 의미하는 바는 위협이 귀하의 비즈니스에 영향을 미치기 전에 위협을 감지할 수 있는 고급 도구를 구축한다는 것입니다. 우리는 이러한 도구를 사용하여 우리가 감시하는 고객 네트워크를 보호하기 위한 예방 조치를 취하고 있습니다. 최신 위협을 볼 수 있는 작업은 사용자를 포함하지 않고 지나칩니다.

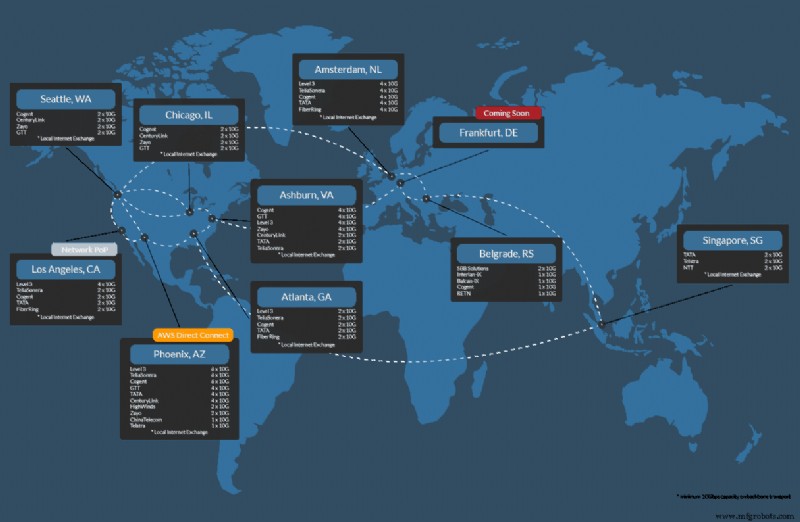

phoenixNAP는 혁신적인 인프라 솔루션을 설계, 개발 및 운영하는 데 오랜 역사를 가지고 있습니다. 금융 거래 부문의 모회사와 함께 우리는 이러한 중요한 솔루션의 안전한 운영에 대한 광범위한 지식과 전문 지식을 보유하고 있습니다. 글로벌 데이터 센터 시설의 운영자로서 우리는 다양하고 방대한 고객 기반의 요구를 지원하기 위해 신뢰할 수 있는 평판과 운영 프로세스를 확립했습니다.

SOC-1, SOC-2, SOC-3 인증은 물리적 및 논리적 액세스 제어, 데이터 보안, 비즈니스 연속성 관리 및 절차에 대한 기준을 설정합니다. 유형 II 지정은 실제로 이러한 기능을 검증합니다. 당사의 PCI-DSS 인증은 최고 수준의 보안 태세에 대한 귀하의 우려를 예시하는 환경을 조성하기 위해 "올바른 일을 하는 것"에 대한 당사의 약속과 신뢰성을 확립합니다.

phoenixNAP에서는 모든 고객이 최고의 보안 및 보호를 받을 자격이 있다고 믿습니다. 가장 소비자 수준에서 고객은 통신 패브릭에 내장된 DDoS 완화와 같은 기술과 함께 6개 경력의 혼합 연결을 기반으로 하는 인터넷 서비스의 혜택을 받습니다. 모든 고객은 즉시 사용 가능한 이 탁월한 수준의 보호를 받습니다. 데이터 센터 가용성 전문 지식을 바탕으로 빠르고 탄력적인 메시 스위칭 패브릭을 설계하여 단일 장애 지점을 제거하여 100% 서비스 수준 가용성(SLA) 보장을 제공할 수 있다는 확신을 줍니다.

Lisa Spellman – Intel Xeon 및 Datacenter 부사장/GM

Designed around the latest Intel Xeon processor technology alongside our extensive expertise in managing highly scalable workloads in our other cloud offerings, we built a computing platform that achieved 1.59X performance gaines over previous generations. These increases that are passed down into our customer’s workloads, providing them with better performance, and a higher density environment to optimize their existing investment, without any capital outlay; in most cases without any additional OpEx commitments.

We build a foundational commitment to VMware, and our commitment to integrate the latest tools and techniques to empower our customers to do what they need, whenever they need it.

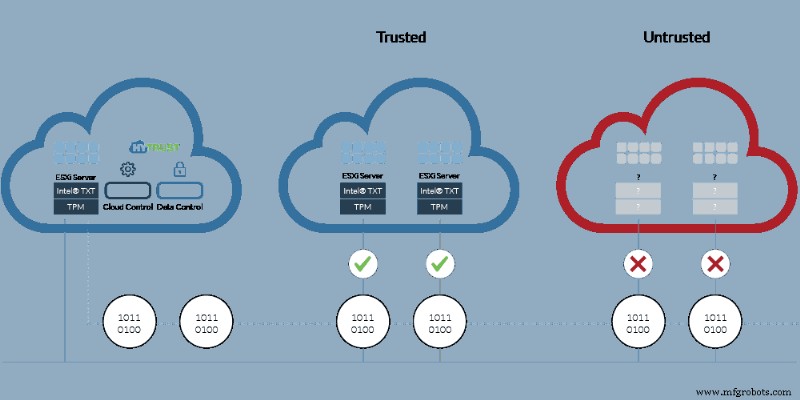

Using Hybrid Cloud Extender we can help customers bridge the network gaps to hosted cloud services while maintaining network access and control. Tools like VMWareNSX allow for the creation of logical security policies that can be applied to a Virtual Machine regardless of location (cloud or on-premise). The integration of the latest Intel Cloud Integrity Toolkit allows for platform security with unmatched data protection and compliance capabilities.

Our vRealize Suite and vCloud Director integration is no different. We provide our customers with direct access to the tools they need to manage and protect their hybrid cloud environments effectively. In the event the customer wishes to engage phoenixNAP to perform some of these tasks, we offer Managed Services through our NOC and 3rd party support network.

Experience has taught us how to identify and prevent repeat mistakes, even those made by strategic or competitive partners in the industry segment. One of those lessons learned is the best practice to section and separate the “Management” compute platform, from the “User compute platform.” Segmentation will significantly minimize the impact of a “support system” crash, or even a heavy operational workload, from impacting the entire computing environment. By creating flexible and innovative opportunities, we train our teams to reflect, communicate and enhance their experiences, creating a knowledgeable and savvy operator who can step onto the batter’s box ready to do what’s asked of them.

We believe that we have created a state-of-the-art infrastructure solution with world-class security and functionality. However, the solution is still dependent on a human operator. One, that based on skill or training, could be the weakest link. We, therefore, engage in continuous education, primarily through our various industry engagements and leadership efforts. This service offering is designed to be a high touch environment, using a zero-trust methodology. A customer, who is unable to deal with the elements of an incident, can see us engage on their behalf and resolve the contention.

If all else fails, and the environment is breached, we rely on 3rd party pre-contracted Incident Responders that deploy in a rapid format. The proper handling of cybersecurity Incident Response requires a Crisis Communication component. One or more individuals trained in handling the details of the situation, interfacing with the public and law enforcement, and based in the concepts of psychology, are trained to be sensitive and supportive to the various victim groups of the situation.

As we bundle backup and recovery as a core service in our offerings, we can make service restoration decisions based on the risk of overwriting data vs. extended downtime. Using the cloud environment to our advantage, we can isolate systems, and deploy parallel systems to restore the service, while preserving the impacted server for further forensic analysis by law enforcement.

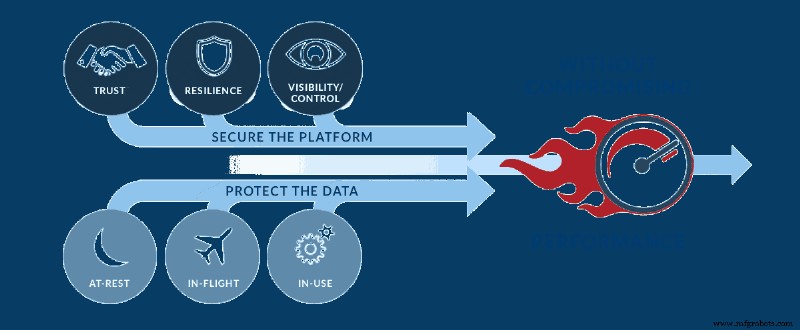

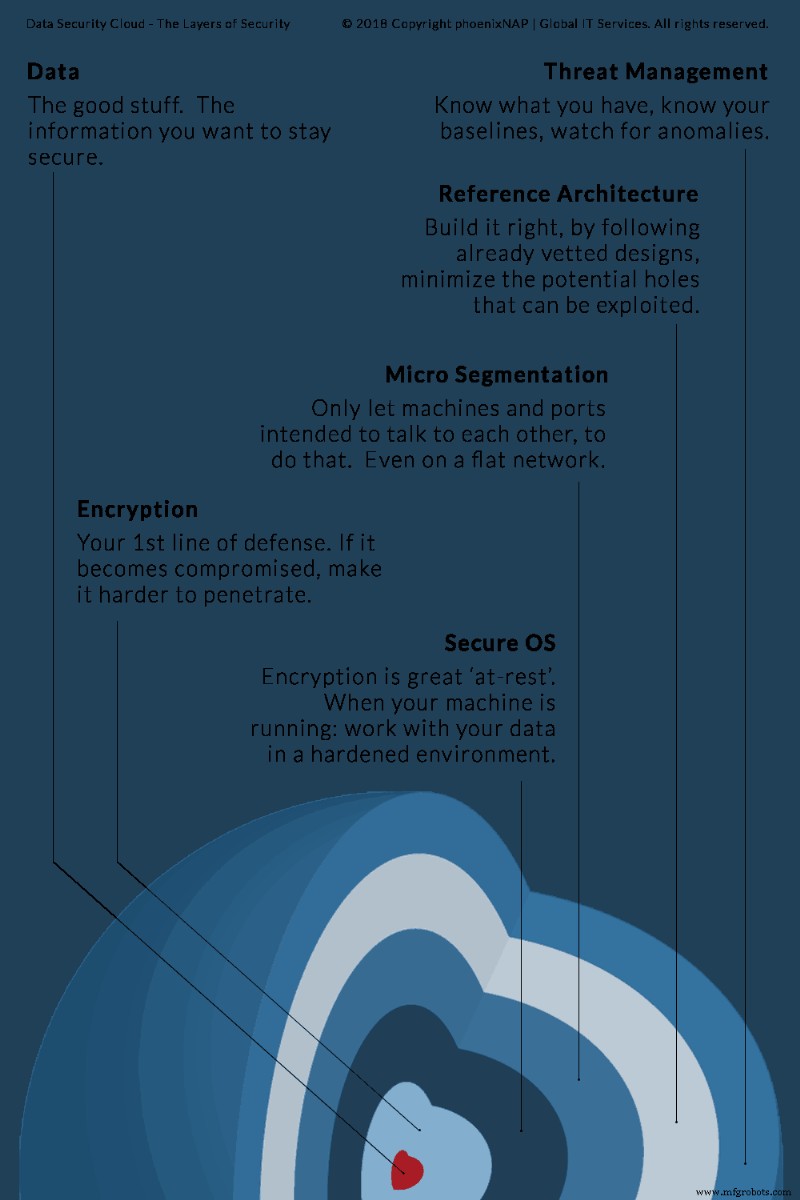

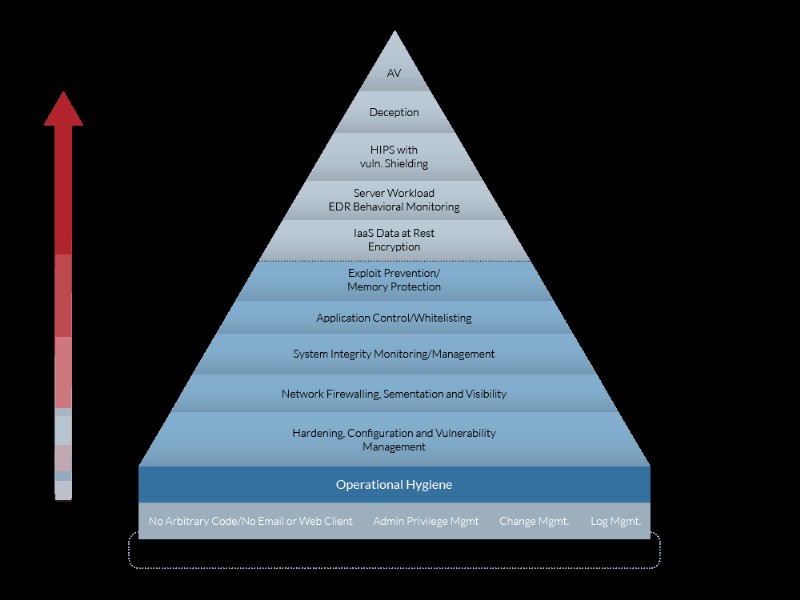

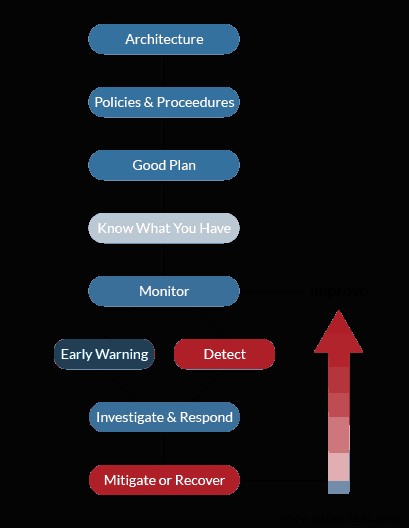

Hierarchy of Virtual Environment Security Technologies

Security solutions are designed to defend through depth. If one layer is compromised, the defense process begins by escalating the tools and techniques to the next tier. We believe that a layered approach as described creates a secure and stable solution that can easily be scaled laterally as the needs and customer base grows.

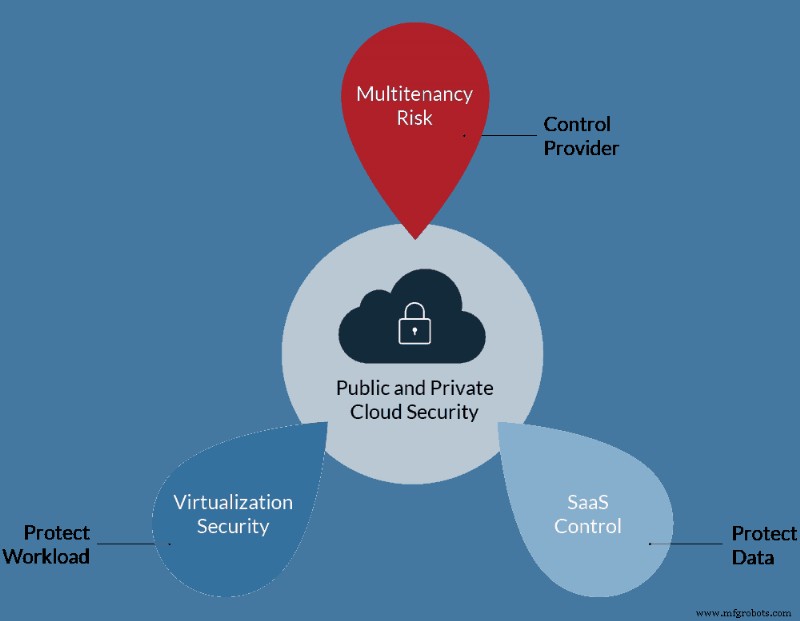

In one of his articles in the CISO Playbook series, Steve Riley challenges IT leaders not to worry that migration to the cloud may require relinquishing total control but encourages them to embrace a new mindset. This mindset is focused on identity management, data protection, and workload performance.

The primary is likely a reference to the cost savings achieved from consolidation, and transfer of responsibility to a service provider.

According to Gartner, the benefits of cloud migration include the following:

We hear many organizations adopting a cloud-first strategy, where they default to a cloud-based solution, until it proves unable, or not feasible before they consider other options. Factors driving this trend include:

Not every workload is appropriate or destined for cloud-based compute platforms. The scoping part of any cloud migration project should start by identifying and selecting workloads that are easily migrated and implemented in multi-tenant cloud implementation.

The customer needs to understand the profile and characteristics of their workloads. For many years we would have never considered moving database workloads off of physical hardware. This is a similar case where high I/O or hardware timer reliant workloads (such as GPS or real-time event processing) may be sensitive to being in a shared, multi-tenant computer environment.

In contrast, cloud-based infrastructure allows for:

There are many reasons to consider a hybrid strategy where you combine workloads. What needs to stay on bare-metal can remain on bare metal servers, either in your facility or a colocation facility such as ours, while staying connected to the cloud platform via a cross-connect, gaining the benefits of both scenarios.

Cloud computing security consists of a broad set of concerns. It is not limited to data confidentiality alone, but concerns for privacy, regulatory compliance, continuity and recovery, and even vendor viability. Staying secure in the cloud is, however, a “shared responsibility.” It requires partnerships, especially between the customer and their infrastructure service provider. Nobody needs to be convinced that data breaches are frequent, and often due to management or operator neglect. Customers are becoming tired of their data being disclosed and then used against them. Most recently, abused via an email-based threat vector, where the bad actor quotes a breached user ID and password, as a way to convince the target recipient to perform an undesired action, behind the mask of perceived authenticity.

Any organization that accepts Personally Identifiable Information (PII) of its customer base establishes with that customer, an implied social contract to protect that information. At phoenixNAP, we have demonstrated leadership in the infrastructure space on a global scale, through partnerships with customers, solution aggregators, and resellers. We have created innovative solutions to meet the unique challenges faced by businesses, going above and beyond to achieve the goals desired by the target organization.

Over the years, I have learned many important lessons when it comes to creating solutions that are secure and reliable. Here are some final thoughts to ponder.

No single vendor can provide you with a “silver bullet.” Any vendor that tells you such, is someone you should shy away from. Every customer’s needs are unique. Each situation takes a unique blend of solutions to be effective. Hence your vast network of partner relationships, to provide you with the solutions you need, without trying to make you fit onto one of their offerings.

The offer is always on the table. At phoenixNAP, we will gladly take the call to discuss your concerns in this area, and provide advice on what our thoughts are on the topic of interest. Promoting and supporting properly secured environments is part of our social responsibility. It is part of our DNA and the core philosophy for building products in this segment. Let us be your partner in this journey.

One of the benefits of a cloud-based, secure infrastructure such as our Data Security Cloud, is the ability to implement battle tested reference architectures that in some cases go above and beyond the standard capabilities of what’s possible in the physical environment.

In what we would consider an extreme case; an architecture as depicted above creates multiple layers of security with various gateways to get to the prized databases that most bad actors are after. Let’s not ignore the bad actors that want to take control of the web infrastructure to infect visitors with infectious payloads; however, the real prize sits inside those databases in the form of PII, PHI, or PCI data. While the various levels of defensive components are designed to make it difficult for the bad actors to storm the castle, the 24×7 Threat Monitoring will undoubtedly catch the multiple attempts and anomalous behavior, triggering an investigation and response activity.

Through a robust combination of tools, technology, services, and a cost model that’s supportive of the needs of the SMB space, we believe we have demonstrated our leadership, but more importantly, we have created a solution that will benefit you; our SMB customer. We aim to have created a complete security solution that you can take forward as you further define your cloud strategy.

We have assembled a world-class team of highly experienced and skilled leaders, who are passionate about cloud security. As global thought leaders, we design for the world and implement locally. We create sustainable solutions, understanding a customer’s appetite and limited budget. Let us show you how we can benefit your goals through our solutions offerings. Keeping with our promise to “do the right thing” as it involves finding the best solution for you.

클라우드 컴퓨팅

클라우드 컴퓨팅 기술은 현대 기술이 개발, 판매, 배포 및 사용되는 방식에 근본적인 변화를 가져왔습니다. 현대 조직은 비즈니스를 디지털 방식으로 혁신하기 위해 서두르면서 서비스형 솔루션과 보완적인 클라우드 서비스를 점점 더 선택하고 있습니다. 클라우드 서비스 및 솔루션의 채택이 가속화되면서 이를 판매하여 잠재적으로 수익성이 높은 비즈니스가 되었습니다. 클라우드는 채널 파트너에게 놀라운 기회를 제공하지만 점점 더 경쟁이 치열해지는 시장에서 성공하기는 쉽지 않습니다. 클라우드 서비스 판매라는 유행에 뛰어들려는 리셀러와 MSP는 끊임없

클라우드에 데이터를 저장하면 사내 스토리지 인프라를 구매, 관리 및 유지할 필요가 없습니다. 이러한 편리함에도 불구하고 클라우드 스토리지 보안이 일반적으로 온프레미스 보호보다 우수함에도 불구하고 클라우드 기반 데이터에 대한 제어 부족은 기업의 공통된 문제로 남아 있습니다. 이 문서는 클라우드 스토리지 보안 소개입니다. 클라우드 공급자가 데이터를 보호하는 데 사용하는 기술. 클라우드 기반 데이터를 안전하게 유지하는 다양한 측면에 대해 알아보고 스토리지 보호가 불충분한 공급업체와 최상위 제공업체를 구별하는 방법을 알아보십시오. 보안