산업기술

이것은 원래 2018년 11월에 게시된 기사에 대한 업데이트입니다.

모든 PLCnext Control에는 내장형 OPC UA 서버가 포함됩니다. 모든 OPC UA 서버와 마찬가지로 이 서버에는 공개 키 암호화를 사용하여 클라이언트와 보안 연결을 설정하는 옵션이 포함되어 있습니다. 이 가이드는 PLCnext Control과 보안 OPC UA 연결을 설정하기 위해 자신의 보안 인증서(자신의 개인 키 포함)를 사용하는 방법을 설명합니다.

OPC UA 서버 인증서를 관리하는 방법에 대한 일반적인 정보는 다음을 참조하십시오.

PLCnext Control 내장형 OPC UA 서버에는 OPC UA 클라이언트와의 신뢰할 수 있는 통신을 보장하기 위해 X.509 인증서가 필요합니다. 사용할 수 있는 인증서에는 네 가지 주요 유형이 있습니다.

옵션 1 – 자동 생성된 자체 서명 인증서.

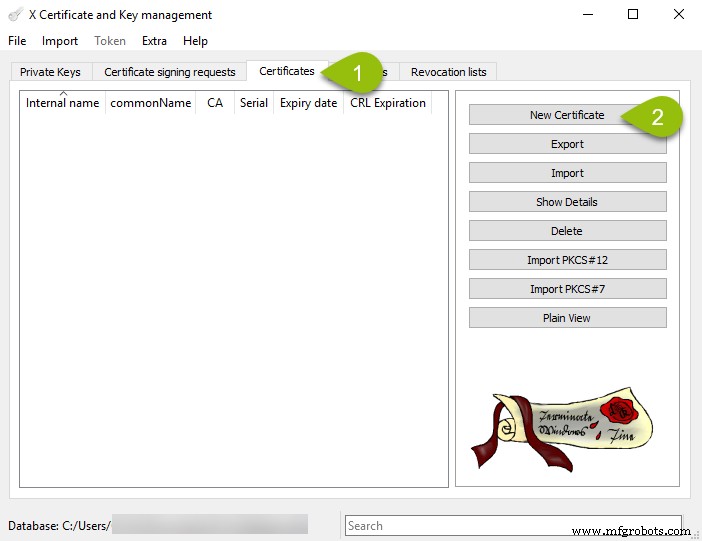

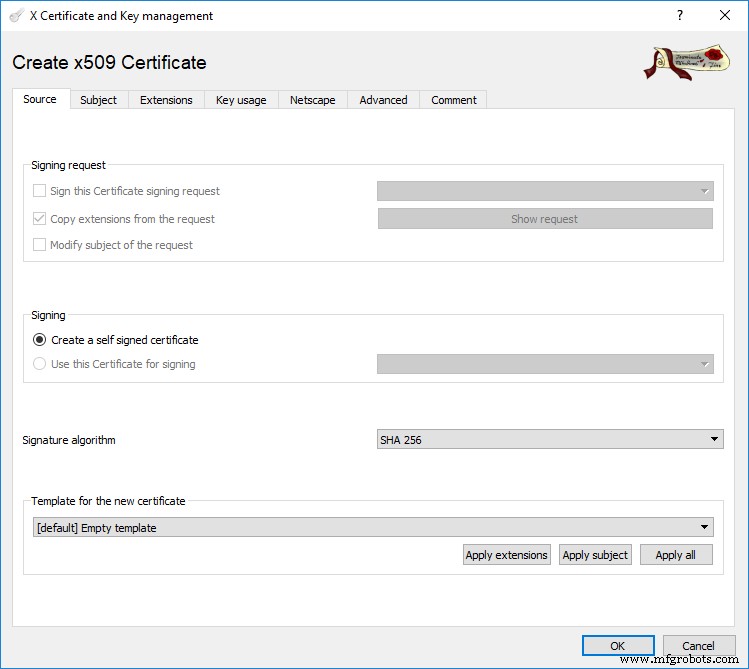

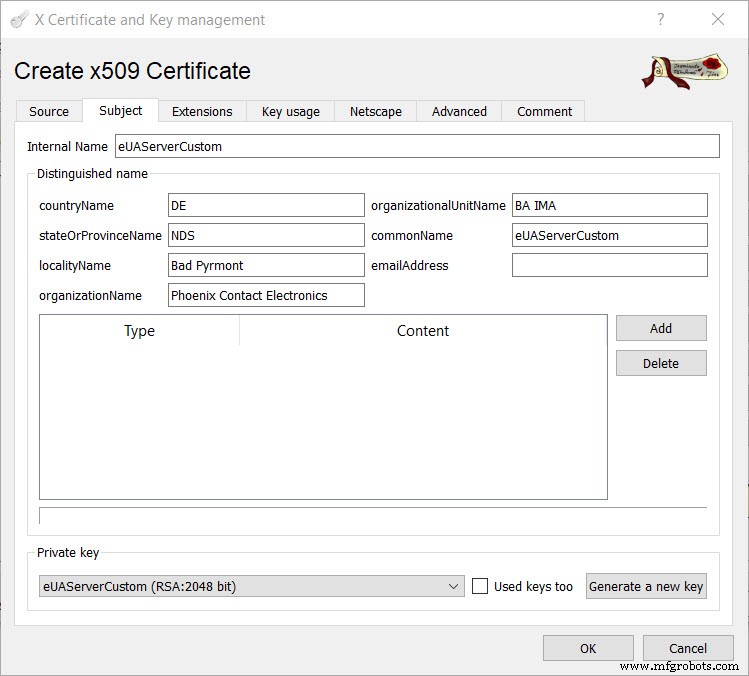

옵션 2 – 수동으로 생성된 자체 서명 인증서.

옵션 3 – 자체 인증 기관(CA)에서 서명한 인증서.

옵션 4 – 신뢰할 수 있는 인증 기관에서 발급한 인증서

다음 절차를 성공적으로 수행하려면 다음이 필요합니다.

이 가이드에 설명된 절차는 다음 하드웨어 및 소프트웨어를 사용하여 준비되었습니다.

PLCnext Engineer에서 새 프로젝트를 생성할 때 기본 옵션입니다.

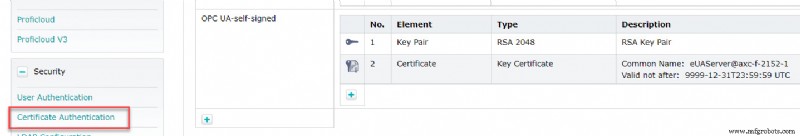

그러면 ID 저장소에 OPC UA 자체 서명이라는 자체 서명 인증서가 자동으로 생성됩니다. , PLC 웹 기반 관리 페이지의 인증서 인증에서 볼 수 있습니다. 창(보안 섹션).

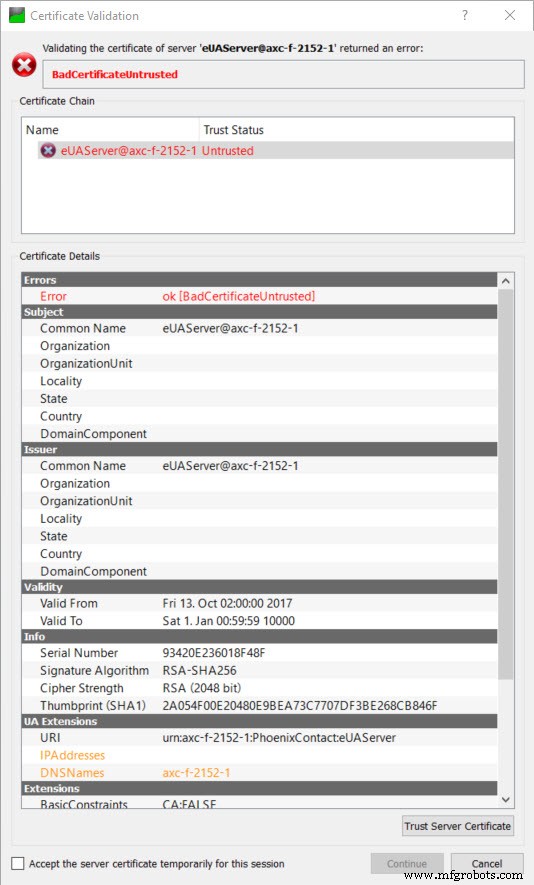

이제 UA Expert에서 OPC UA 서버에 연결할 때 자체 서명된 인증서 이름 "eUAServer@axc-f-2152-1"을 볼 수 있습니다.

인증서는 신뢰할 수 있는 CA에서 서명하지 않았기 때문에 사용자가 이 인증서를 명시적으로 신뢰해야 합니다.

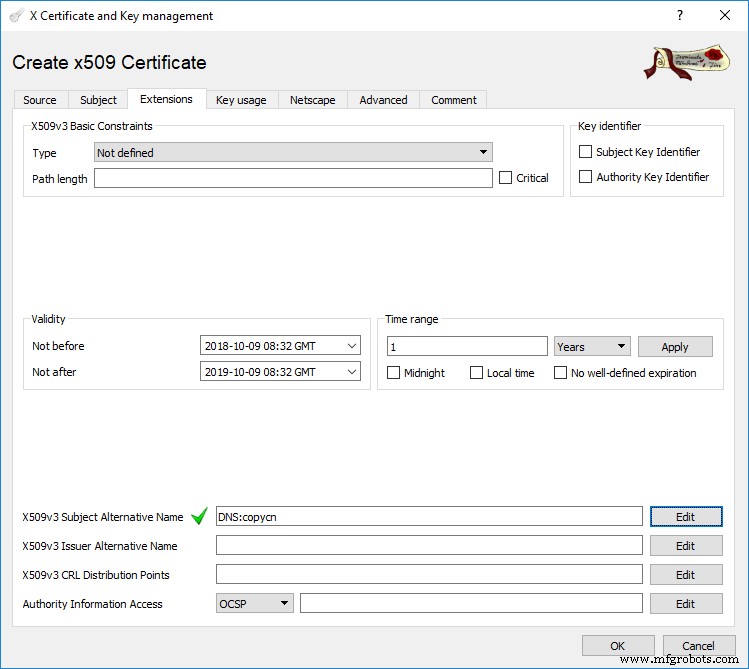

인증서를 신뢰할 수 있는지 확인한 후 UA Expert는 "BadCertificateHostNameInvalid" 오류를 표시할 수 있습니다. 이는 OPC UA 서버에 연결하는 데 사용된 URL이 인증서의 IPAddresses 또는 DNSname 필드(UA Extensions에서 볼 수 있음)의 항목과 일치하지 않기 때문입니다. 위 섹션). 이는 PLCnext Engineer의 OPC UA 설정 창에서 수행할 수 있는 인증서에 해당 항목을 추가하여 수정할 수 있습니다.

UA Expert는 BadCertificateHostNameInvalid 오류를 무시하고 여전히 서버에 연결하는 옵션을 제공하지만 다른 많은 OPC UA 클라이언트는 이 오류가 발생하면 연결을 거부합니다.

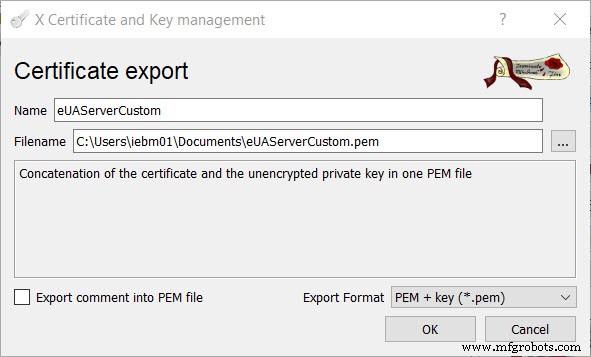

이제 수동으로 생성된 자체 서명 인증서를 사용하여 클라이언트를 OPC UA 서버에 연결할 수 있습니다. UA Expert를 이용하여 접속 시 커스텀 인증서의 상세 내용을 확인할 수 있습니다.

XCA에서는 자체 인증 기관(CA)을 만든 다음 이 CA를 사용하여 인증서에 서명할 수 있습니다. 필요한 추가 단계는 이 문서의 시작 부분에 언급된 "X.509 인증서 만들기" 문서에 설명되어 있습니다. .pem을 내보낼 때 파일에서 내보내기 형식은 "PEM 체인(*.pem)"이어야 합니다.

위의 옵션 2에서와 같이 이 인증서는 OPC UA 구성 가능에 로드되어야 합니다. ID 저장소.

이 경우 인증서는 신뢰할 수 있는 인증 기관에서 구매하고 서명합니다. 다시 말하지만 이 인증서는 OPC UA 구성 가능에 로드되어야 합니다. 아이덴티티 스토어. CA가 OPC UA 클라이언트에 알려진 경우 OPC UA 서버에 연결할 때 경고나 오류가 발생하지 않아야 합니다.

PLC에 보안 인증서를 수동으로 로드하는 대신 OPC UA 글로벌 검색 서버에서 PLC로 인증서를 푸시할 수 있습니다. 이는 여러 OPC UA 서버를 포함하는 네트워크에서 보안 인증서를 관리할 때 도움이 됩니다.

이 주제는 다른 게시물에서 다룰 것입니다.

산업기술

펌웨어 버전 2022.0 LTS는 AXC F 1152 및 AXC F 2152 장치에 gRPC 서버를 도입합니다. 이 gRPC 서버는 클라이언트 응용 프로그램이 PLCnext Control 장치의 RSC 서비스에 액세스할 수 있는 방법을 제공합니다. 클라이언트 응용 프로그램은 다음과 같습니다. gRPC를 지원하는 모든 언어로 작성되었습니다. 어디서나 실행 - PLCnext Control 장치 또는 원격 시스템*에서 로컬로 실행합니다. OCI 컨테이너에서 호스팅됩니다. (* 원격 접속은 펌웨어 버전 2022.3부터 가능합니다)

Tankerkönig API를 사용하면 독일에 등록된 모든 주유소의 현재 연료 가격에 쉽게 액세스할 수 있습니다. 독일의 모든 14,000개 이상의 주유소는 Super E5, Super E10 및 디젤 가격을 연방 카르텔 사무소의 이 부서에 적시에 보고해야 합니다. 이 데이터에 대한 액세스는 허가된 연료 가격 정보 서비스에 대해 이 권한을 통해서만 가능합니다. 앱, 웹사이트 등의 개발자와 같은 다른 사용자가 이 데이터를 사용할 수 있도록 Tankerkönig의 무료 API가 있습니다. Tankerkönig.de는 획득한 경험을 개방