감지기

사물 인터넷(IoT)은 이 시점에서 우리 대부분에게 낯설지 않습니다. IoT 장치는 소비자, 의료 또는 산업 시장에 속하는 것으로 볼 수 있습니다. 장치가 비디오 초인종이든, 인슐린 펌프이든, 산업용 센서이든 상관없이 사용자는 두 가지 중요한 문제에 직면하게 됩니다. 동일한 네트워크의 다른 장치 또는 장치의 데이터를 수집할 것으로 예상되는 서버와 상호 운용할 수 있도록 합니다. 이러한 문제는 크게 프로비저닝이라는 프로세스로 그룹화할 수 있습니다.

프로비저닝 프로세스에서 가장 큰 문제는 장치와 네트워크/서버 연결이 안전한지 확인하는 능력입니다. 이는 비대칭 및 대칭 암호화 기술과 디지털 인증서의 존재에 크게 의존합니다.

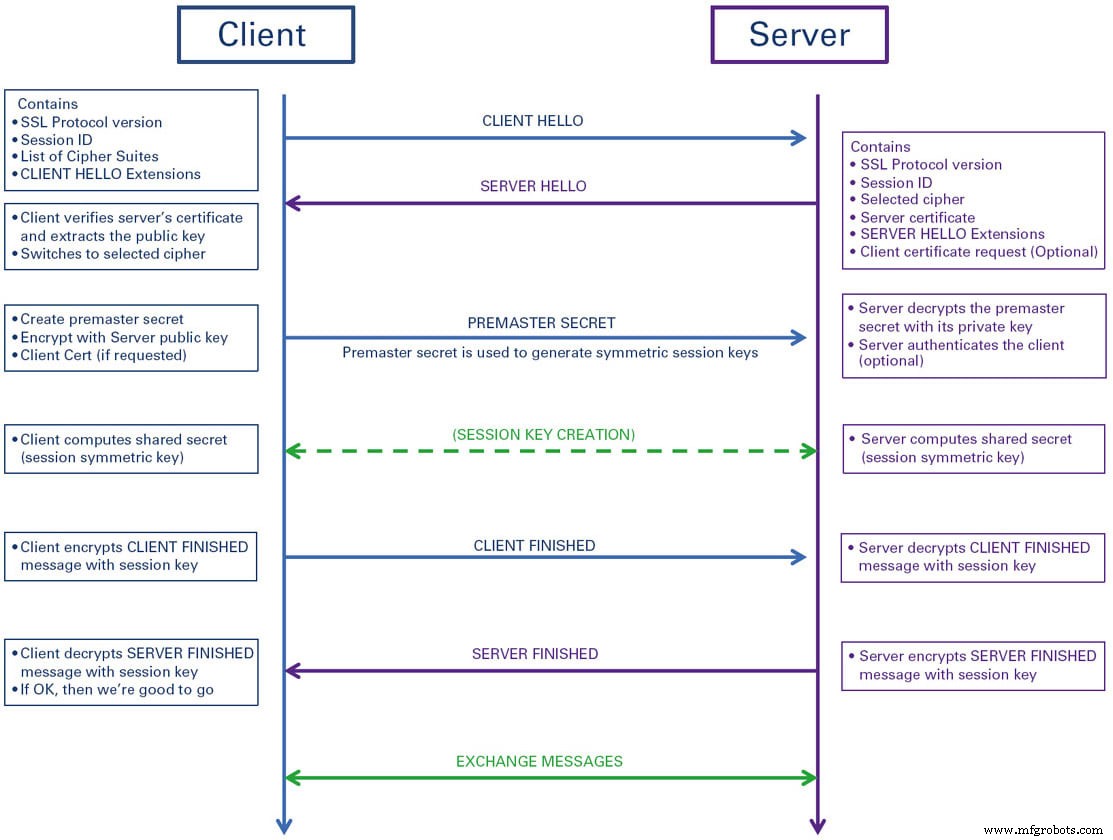

비대칭 암호화의 경우 수학적으로 관련된 공개/개인 키 쌍이 있습니다. 공개 키로 암호화된 항목이 있으면 개인 키만 암호를 해독할 수 있습니다. 이는 동일한 키를 사용하여 메시지를 암호화하고 해독하는 대칭 암호화와 반대입니다. 대칭 암호화는 비대칭 암호화보다 더 나은 보안을 달성하기 위해 더 적은 리소스(예:키의 더 적은 비트, 더 빠른 암호화)를 필요로 합니다. 그러나 대칭 암호화를 사용하려면 침입자가 볼 수 없는 방식으로 키를 교환해야 합니다. 일반적으로 수행되는 작업은 대상의 공개 키를 사용하여 사전 마스터 키를 암호화하고 대상으로 보낸 다음 대상에서 개인 키를 사용하여 사전 마스터 키를 해독하고 공유 세션 키를 생성하는 것입니다. 이것이 Diffie-Hellman 키 교환이 비대칭 암호화를 활용하는 핸드셰이크를 사용하여 더 빠르고 강력한 대칭 암호화를 사용할 수 있게 하는 방식입니다.

프로비저닝을 위한 첫 번째 요구 사항은 IoT 장치에 고유한 ID 메커니즘이 있어야 한다는 것입니다. 이것은 ID 칩이 BOM의 일부인 장치 제조 프로세스의 일부이거나, 오늘날 많은 마이크로프로세서 제조업체가 하고 있는 일, 즉 제조 시 프로세서에 공개 및 개인 키로 고유한 ID를 굽는 것일 수 있습니다. 이를 공급망 중 프로비저닝이라고 합니다.

기업 내에서 또는 Amazon Web Services, Google Cloud 또는 Microsoft Azure와 같은 서비스 제공업체에서 IoT 장치를 프로비저닝하는 데 사용되는 기본 단계가 모두 유사한 프로세스를 따르는 것을 볼 수 있습니다.

IoT 장치에 대한 메타데이터가 포함된 레코드를 서버에서 생성합니다. 여기에는 일련 번호 또는 기타 고유한 장치 식별자, 장치의 위치, IoT 장치를 사용하는 기업이 역할을 이해하는 데 도움이 되는 기타 데이터가 포함될 수 있습니다.

IoT 장치에 TPM(신뢰할 수 있는 플랫폼 모듈)과 같은 고유한 ID 칩이 있거나 제조 시 공개 및 개인 키 세트가 설치되어 있으면 이 키 생성이 이미 완료된 것입니다. 그러나 키 세트가 아직 존재하지 않는 경우 설치 프로그램은 OpenSSL과 같은 도구를 사용하여 세트를 생성할 수 있습니다. 또는 클라우드 제공자 중 하나를 사용 중인 경우 서비스 제공자는 일반적으로 키 생성 메커니즘을 갖습니다. 공개 및 개인 키는 장치에 저장해야 하며 개인 키는 필드의 장치에서 읽히지 않도록 일종의 보호된 저장소에 보관해야 합니다. 보안상의 이유로 RSA 기반 알고리즘이 사용되는 경우 키 길이는 최소 2048비트 이상, 타원 곡선 기반 알고리즘의 경우 256비트 이상을 권장합니다.

활성화 시 장치는 인증서 서명 요청(CSR)을 생성하고 서명을 위해 해당 CSR을 인증 기관(CA)에 보냅니다. CA는 일반적으로 Digicert, GlobalSign 또는 클라우드 서비스 공급자와 같은 신뢰할 수 있는 타사입니다. 장치는 CSR의 공개 키와 일부 메타데이터를 보내고 CA는 SSL(Secure Socket Layer) 인증서(일반적으로 X.509 인증서)를 생성합니다. 장치로 다시 보내기 전에 CA의 개인 키로 해당 인증서에 서명합니다. 장치에 인증서가 있으면 서버에 대한 암호화된 링크를 설정할 수 있는 TLS(전송 계층 보안) 핸드셰이크에 참여할 수 있습니다. 인증서는 신뢰할 수 있는 제3자의 개인 키로 서명되기 때문에 인증서의 공개 키와 연결된 개인 키를 제어하는 장치가 알려져 있고 신뢰할 수 있다고 주장할 수 있습니다.

"자체 서명된" 인증서를 생성하는 것도 가능합니다. 예를 들어 장치가 사내에서 제조되고 제조업체에서만 사용하는 경우 외부 CA가 이를 인증할 필요가 없습니다. 제조업체는 OpenSSL과 같은 도구를 사용하여 공개/개인 키 쌍과 인증서를 생성하고 장치가 제조 라인에서 나오면 장치의 보안 저장소에 복사할 수 있습니다.

키와 인증서를 사용하여 이제 장치는 TLS 또는 DTLS로 알려진 TLS의 데이터그램 버전을 통해 보안 링크를 시작하여 서비스 공급자에게 자신의 ID를 주장할 수 있습니다. TLS/DTLS 핸드셰이크는 장치와 서비스 공급자 간의 후속 보안 데이터 전송에 사용할 수 있는 대칭 암호화 키를 설정하여 장치를 등록하고 1단계에서 서비스 공급자와 함께 생성한 레코드에 저장된 데이터를 등록할 수 있습니다.

핸드셰이크는 대칭 암호화 링크를 설정하기 위해 보안 키 교환을 구현하는 데 사용됩니다. 링크가 설정되면 사이버 공격에 의한 손상에 대한 두려움 없이 장치에서 서버로 데이터를 전송할 수 있습니다. 예를 들어, 중개자가 전송 중인 통신을 가로채는 MITM(Man-in-the-Middle) 공격은 인터로퍼에 대량 암호화에 사용되는 대칭 키가 없기 때문에 방지됩니다. 최신 버전의 TLS 핸드셰이크(TLS 1.3)는 이 메시지 교환을 극적으로 단축하여 장치에서 데이터 수집 시스템으로의 더 짧은 지연 전송을 지원합니다.

지금까지 프로비저닝 논의는 싱글톤 또는 소수의 장치에 대해 루프에 사람을 포함시키는 데 중점을 두었습니다. 보안은 또한 암호화의 사용과 사람이 원래 포장에서 장치를 꺼냄으로써 장치의 진위를 증명할 수 있는 데 주로 초점을 맞췄습니다. 그러나 산업 규모에서 작업할 때 인간이 물리적으로 관여해야 한다는 이러한 요구 사항은 비실용적입니다.

예를 들어, 최신 스마트 빌딩에는 주변광 센서, 공기질 센서, 실내 점유 여부를 결정하는 마이크, 온도 및 습도 센서를 비롯한 수천 개의 센서가 포함되어 있습니다. 사람이 이러한 각 장치를 수동으로 프로비저닝해야 하는 경우 이는 곧 정규직으로 전환될 것입니다. 그러나 이러한 장치의 ID와 보안 자격 증명이 보장되어야 합니다. 그렇다면 사람의 개입 없이 어떻게 장치를 대량으로 프로비저닝할 수 있습니까?

첫째, 산업용 IoT 장치에는 처음에 논의된 두 가지 기본 요구 사항이 여전히 있다는 점을 이해해야 합니다. 운영자는 장치를 네트워크와 연결하고 센서 출력을 수집 및 분석하는 서버 또는 서비스 제공업체에 액세스 권한을 부여하기 전에 장치의 ID와 보안을 확인해야 합니다. 네트워크에 대한 물리적 연결은 통신 매체에 따라 다르며 ID를 주장할 수 있으려면 디지털 인증서를 사용해야 합니다. 대량 프로비저닝을 지원하려면 공개/개인 키 쌍과 장치의 인증서를 공급망에 통합하여 장치가 즉시 인증서 서명 요청을 생성하고 프로비저닝 핸드셰이크를 처리할 수 있도록 하는 것이 가장 좋습니다.

당연히 많은 IoT 장치가 일종의 무선 프로토콜을 사용하게 될 것입니다. 특히 그린필드 애플리케이션을 다룰 때 그렇습니다. 셀룰러, Wi-Fi, Zigbee, LoRaWAN, SigFox 등을 포함한 다양한 선택이 있습니다. 그러나 레거시 응용 프로그램을 업그레이드하는 경우 이더넷, RS-485, ProfiBus 또는 기타 여러 구형 유선 기술이 사용 중일 수 있습니다. 유선 인터페이스의 경우 네트워크에 액세스하는 것은 케이블을 장치에 연결하는 것만큼 간단할 수 있습니다. 그러나 무선 프로토콜은 다소 복잡합니다.

연결이 셀룰러 연결을 통한 경우 프로비저닝은 SIM(가입자 식별 모듈) 카드 또는 최신 내장 eSIM 모듈 중 하나의 형태로 셀룰러 공급자에 의해 처리될 가능성이 높습니다. 이동통신사가 기기의 IMEI(International Mobile Equipment Identity) 식별자를 가져와 내부 데이터베이스의 특정 SIM/eSIM과 연결하면 이동통신사는 기기를 식별할 수 있는 고유한 수단을 갖게 됩니다. 이 고유 ID는 장치가 통신 사업자 네트워크의 합법적인 구성원인지 확인하고 무선으로 장치에 프로비저닝을 제공하는 데 사용됩니다. 따라서 IMEI 번호 목록과 관련 SIM/eSIM을 사용하면 추가 사람의 개입 없이 모든 장치를 활성화/프로비저닝할 수 있습니다. 이와 동일한 접근 방식을 LoRaWAN과 같은 다른 셀룰러와 유사한 무선 기술에도 적용할 수 있습니다.

스마트 빌딩에서 점점 더 많이 사용되고 있는 Bluetooth 메시와 같은 기술에는 공개/개인 키 쌍 및 장치에 내장된 디지털 인증서의 동일한 개념을 기반으로 하는 프로비저닝 전략이 내장되어 있습니다. 잘 정의된 프로비저닝 프로토콜 및 관련 보안 핸드셰이크를 통해 사람의 개입 없이 몇 밀리초 만에 새 장치를 네트워크에 안전하게 추가할 수 있습니다. 이와 동일한 종류의 프로비저닝 시나리오는 다양한 IoT 연결 옵션에서 찾을 수 있습니다.

장치를 네트워크에 연결하고 프로비저닝하려면 보안 및 프로비저닝 프로세스에 대해 상당한 고려가 필요합니다. 다행스럽게도 공급망 보안 자격 증명과 새로운 프로비저닝 프로토콜 및 기술을 사용하면 최소한의 인간 상호 작용과 과거에 필요했던 시간보다 훨씬 적은 시간으로 프로세스를 완료할 수 있습니다. 자동화된 인증서 생성 및 잘 정의된 보안 프로토콜은 장치가 유효한 ID를 갖도록 보장하고 항상 장치와 서버/서비스 제공업체 간에 보안 키 생성 및 암호화된 통신을 사용합니다.

주요 클라우드 서비스 제공업체는 잘 정의된 프로비저닝 단계 및 프로토콜을 사용하여 프로비저닝 메커니즘 뒤에 상당한 생각을 했습니다. 불행히도 각 서비스 공급자는 서로 다른 API 및 접근 방식을 사용합니다. 그러나 일반적인 프로비저닝 흐름은 공급업체 간에 동일하며 대량 배포의 경우 쉽게 자동화할 수 있습니다. 기업에 필요한 레거시 또는 내부 인프라가 있는 경우 IoT 프로비저닝 장치 및 자동화 접근 방식에 중점을 둔 회사도 많이 있습니다. 따라서 소비자든 기업이든 모든 사람이 한 지점 또는 다른 지점에서 프로비저닝 문제를 고려해야 하지만 최소한 기존 접근 방식을 활용할 수 있고 새로운 길을 개척할 필요가 없습니다.

이 기사는 임베디드 시스템 설계자이자 산업 컨설턴트인 Mike Anderson이 작성했습니다. 자세한 내용은 이 이메일 주소는 스팸봇으로부터 보호되고 있습니다.에서 Anderson 씨에게 문의하십시오. 그것을 보려면 JavaScript가 활성화되어 있어야 합니다. 또는 http://info.hotims.com/82319-160 을 방문하십시오. .

감지기

구성품 및 소모품 초음파 센서 - HC-SR04(일반) × 3 DFRobot DF 플레이어 미니 × 1 SparkFun Arduino Pro Mini 328 - 5V/16MHz UNO 또는 Nanao가 작동합니다 × 1 PCBWay 맞춤형 PCB https://www.pcbway.com/project/shareproject/Talking_Smart_Glass_For_Blind.html × 1 맞춤형 PCB(JLCPCB) × 1 3.5mm

IoT 및 에지 컴퓨팅 사물 인터넷은 스마트 조명 및 오븐에서 산업 분석 데이터 캡처 장치에 이르기까지 연결된 장치와 함께 기하급수적으로 성장하고 있습니다. IDC에 따르면 2025년까지 416억 개의 IoT 장치가 연결되어 79.4제타바이트(ZB)의 데이터를 생성할 것으로 예상됩니다. 비교를 위해 1제타바이트는 약 10억 테라바이트입니다. IoT 초기에는 대부분의 장치가 분석을 위해 수집한 모든 데이터를 클라우드로 보냅니다. 그러나 수조 기가바이트를 클라우드로 보내려고 하면 데이터 파이프라인이 약간 막히기 시작합니다. 에지 컴